خبر

هکرها از تبلیغات گوگل برای انتشار بدافزار در نرم افزارهای قانونی سوء استفاده می کنند.

اپراتورهای بدافزار به طور فزاینده ای از پلتفرم Google Ads برای انتشار بدافزار به کاربرانی که در جستجوی محصولات نرم افزاری محبوب هستند سوء استفاده می کنند.

|

|

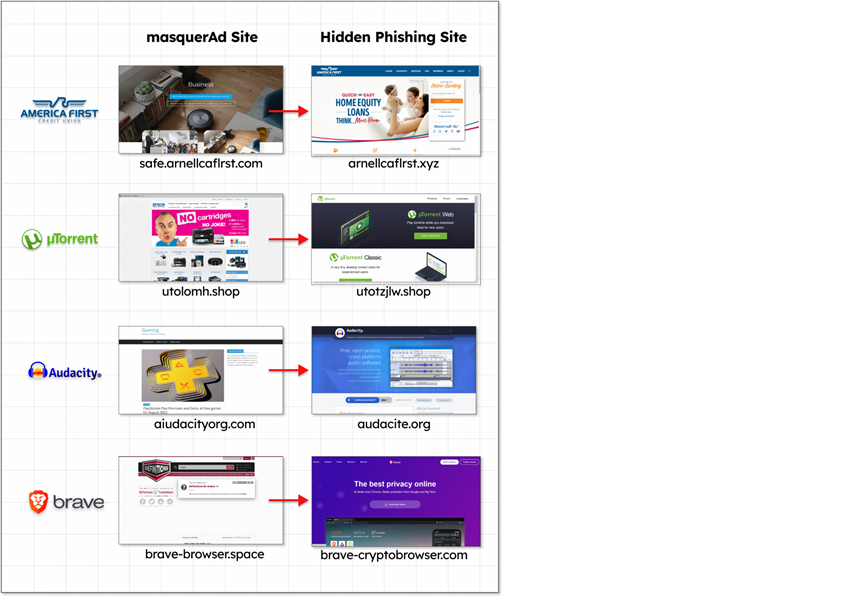

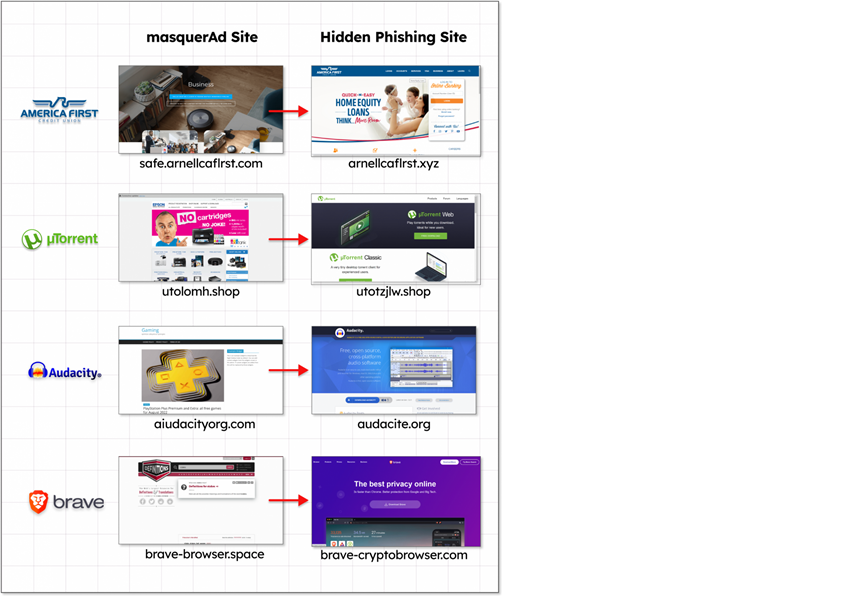

اپراتورهای بدافزار به طور فزاینده ای از پلتفرم Google Ads برای انتشار بدافزار به کاربرانی که در جستجوی محصولات نرم افزاری محبوب هستند سوء استفاده می کنند. از جمله محصولاتی که در این کمپین ها جعل هویت می شوند عبارتند از Grammarly، MSI Afterburner، Slack، Dashlane، Malwarebytes، Audacity، μTorrent، OBS، Ring، AnyDesk، Libre Office، Teamviewer، Thunderbird و Brave. عوامل تهدید، وب سایت های رسمی پروژه های فوق را شبیه سازی می کنند و با کلیک کاربران بر روی دکمه دانلود، نسخه های تروجانی شده نرم افزار را توزیع می کنند. برخی از بدافزارهایی که از این طریق به سیستم های قربانی فرستاده داده می شوند شامل انواع Raccoon Stealer، نسخه سفارشی Vidar Stealer و بدافزار IcedID هستند. قبلا هم در این مورد چه در رسانه های خبری چه در شبکه های اجتماعی صحبت شده است. با این حال، یکی از جزئیات گم شده این بود که کاربران چگونه در معرض این وب سایت ها قرار می گرفتند. دو گزارش از Guardio Labs و Trend Micro توضیح میدهند که این وبسایتهای مخرب از طریق کمپینهای Google Ad به مخاطبان گسترده تری تبلیغ میشوند. |

|

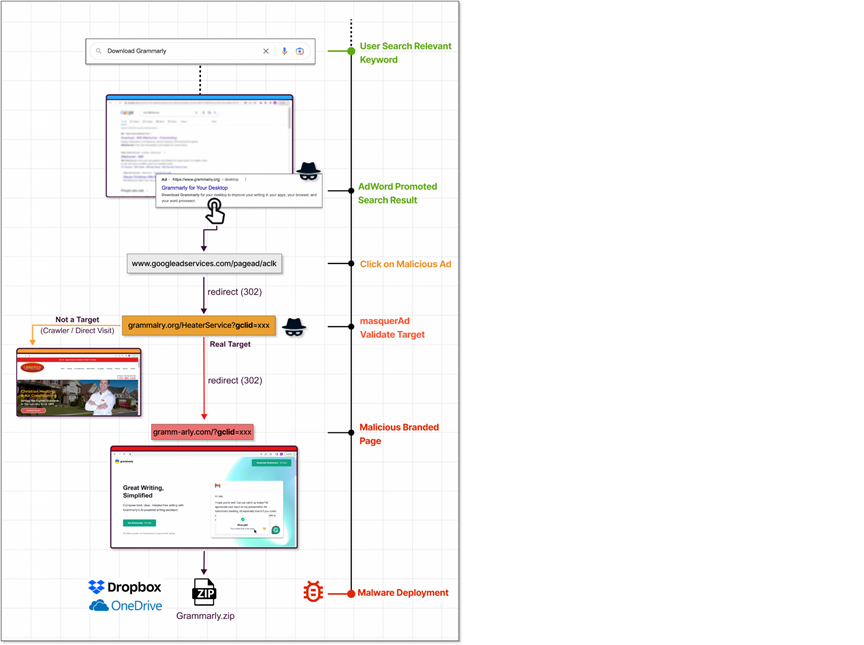

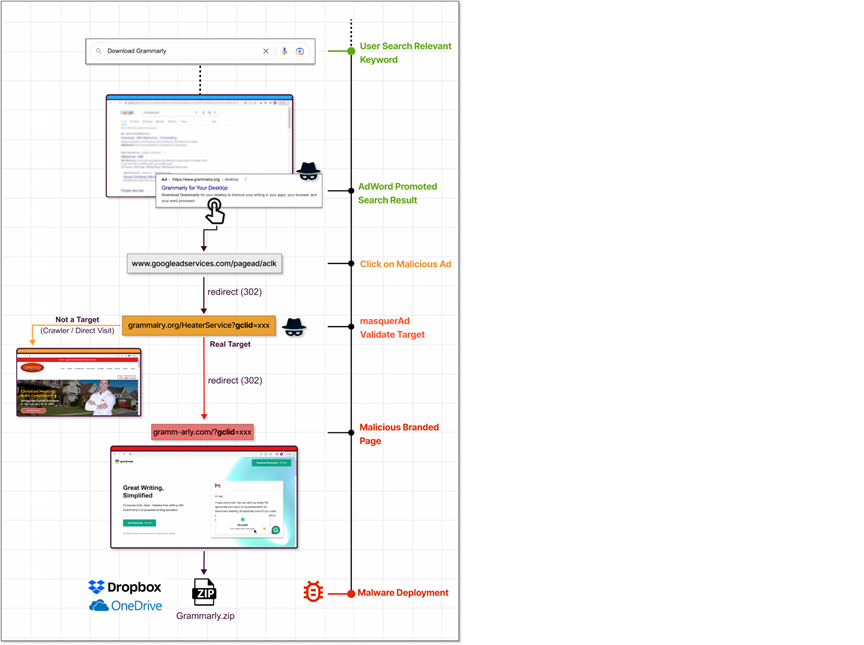

سوء استفاده از تبلیغات گوگل پلتفرم Google Ads به تبلیغکنندگان کمک میکند تا صفحات را در جستجوی Google تبلیغ کنند، و آنها را در فهرست نتایج بهعنوان تبلیغات، اغلب بالاتر از وبسایت رسمی پروژه قرار میدهند. این بدان معناست که کاربرانی که به دنبال نرمافزار قانونی در مرورگر بدون مسدودکننده تبلیغات فعال هستند، ابتدا تبلیغات را مشاهده میکنند و احتمالاً روی آن کلیک میکنند زیرا به نظر بسیار شبیه به نتیجه جستجوی واقعی است. اگر گوگل تشخیص دهد که سایت مقصد مخرب است، کمپین مسدود میشود و تبلیغات حذف میشوند، بنابراین عوامل تهدید باید در این مرحله از ترفندی برای دور زدن بررسیهای خودکار گوگل استفاده کنند. طبق گفتههای Guardio و Trend Micro، ترفند این است که قربانیانی را که روی تبلیغ کلیک میکنند به یک سایت نامربوط اما بی خطر که توسط عامل تهدید ایجاد شده است برده و سپس آنها را به یک سایت مخرب که پروژه نرمافزاری جعل میکند هدایت شوند.

|

|

|

آزمایشگاه Guardio در گزارش توضیح میدهد: «لحظهای که آن سایتهای «مبدل» توسط بازدیدکنندگان هدف بازدید میشوند، سرور بلافاصله آنها را به سایت rogue و از آنجا به محموله مخرب هدایت میکند. «این سایتهای rogue عملاً برای بازدیدکنندگانی که از جریان تبلیغاتی واقعی که بهعنوان سایتهای بی خطر و نامرتبط به crawlers ، رباتها، بازدیدکنندگان گاه به گاه و البته برای مجریان خطمشی Google نشان داده نمیشوند، قابل مشاهده نیستند» بارگیری که به صورت ZIP یا MSI ارائه می شود، از سرویس های اشتراک گذاری فایل و میزبانی کد معتبر مانند GitHub، Dropbox یا Discord's CDN دانلود می شود. این تضمین می کند که هر گونه برنامه ضد ویروسی که روی دستگاه قربانی اجرا می شود، با دانلود مخالفت نمی کند.

|

|

|

آزمایشگاههای Guardio میگویند که در کمپینی که در ماه نوامبر مشاهده کردند، این هکرها ، کاربران را با یک نسخه تروجانشده از Grammarly که Raccoon Stealer را ارائه میکرد، فریب میدادند. بدافزار با نرم افزار قانونی همراه بود. کاربران آنچه را دانلود کردهاند دریافت میکنند و بدافزار بیصدا نصب میشود. گزارش Trend Micro، که بر کمپین IcedID متمرکز است، میگوید که عوامل تهدید از سیستم هدایت ترافیک Keitaro سوء استفاده میکنند تا قبل از انجام تغییر مسیر، شناسایی کنند که آیا بازدیدکننده وبسایت یک محقق است یا یک قربانی معتبر. سوء استفاده از این TDS از سال 2019 مشاهده شده است. از دانلودهای مضر خودداری کنید نتایج جستجوی تبلیغاتی میتواند دشوار باشد زیرا همه نشانههای درست بودن را در خود دارند. FBI اخیراً در مورد این نوع کمپین تبلیغاتی هشدار داده است و از کاربران اینترنتی خواسته است تا بسیار محتاط باشند. یکی از راههای خوب برای مسدود کردن این کمپینها این است که یک مسدودکننده تبلیغات را در مرورگر وب خود فعال کنید، که نتایج تبلیغاتی را از جستجوی Google فیلتر میکند. یکی دیگر از اقدامات احتیاطی این است که به پایین پیمایش کنید تا دامنه رسمی پروژه نرم افزاری مورد نظر خود را مشاهده کنید. اگر مطمئن نیستید، دامنه رسمی در صفحه ویکی پدیا نرم افزار ذکر شده است. اگر به طور مکرر از وب سایت یک پروژه نرم افزاری خاص برای منبع به روز رسانی بازدید می کنید، بهتر است URL را نشانه گذاری کنید و از آن برای دسترسی مستقیم استفاده کنید. یک علامت رایج مبنی بر اینکه نصب کننده ای که می خواهید دانلود کنید ممکن است مخرب باشد، اندازه فایل غیرعادی است. یکی دیگر از موارد ، دامنه سایت دانلود است که ممکن است شبیه به سایت رسمی باشد، اما کاراکترها را در نام یا یک حرف اشتباه باشد،این حرکت به نام “typosquatting” شناخه میشود.

|