هشدار: با استفاده از یک آسیبپذیری در واتساپ دسکتاپ، مهاجم میتواند فایلها را از روی سیستم قربانی بخواند

این آسیبپذیری با شناسه CVE-2019-18426 شناخته میشود و در صورتی کار میکند که قربانی از نسخه دسکتاپ واتساپ به همراه نسخه موبایل iOS آن استفاده کند.

.jpg)

هشدار: با استفاده از یک آسیبپذیری در واتساپ دسکتاپ، مهاجم میتواند فایلها را از روی سیستم قربانی بخواند

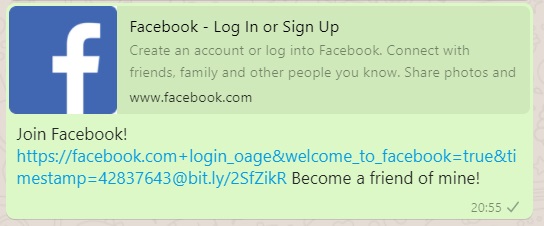

این آسیبپذیری با شناسه CVE-2019-18426 شناخته میشود و در صورتی کار میکند که قربانی از نسخه دسکتاپ واتساپ به همراه نسخه موبایل iOS آن استفاده کند. این آسیبپذیری که توسط Gal Weizman محقق امنیتی Perimiterx کشف شده است، به خاطر نقصی در ویژگی نمایش بنر در واتساپ رخ میدهد. هنگامی که درون متن پیام یک URL وجود داشته باشد، پیامرسان پیشنمایش یا بنری از مقصد URL ایجاد میکند که آن را به همراه پیام نمایش میدهد. نکته اینجاست که این پیشنمایش در سمت فرستنده ایجاد میشود و فرستنده میتواند URL آن را دستکاری کند، بدون آنکه بنر تغییر کند. مهاجم با قرار دادن کد جاوا اسکریپت درون URL میتواند به قابلیت XSS دسترسی پیدا کند.

|

|

|

واتساپ دسکتاپ با استفاده از الکترون ساخته شده است. الکترون پلتفرمی است مبتنی بر کرومیوم که امکان اجرای اپلیکیشنهای وب را روی دسکتاپ فراهم میکند. در زمانی که این آسیبپذیری کشف شد، واتساپ از یک نسخه قدیمی کرومیوم استفاده میکرد که امکان اجرای کد از راه دور با استفاده از جاوا اسکریپت را فراهم میکرد. کاشف این آسیبپذیری موفق شد خواندن فایل از روی سیستم قربانی را با استفاده از این قابلیت اجرای کد به نمایش بگذارد. این آسیبپذیری در نسخه 0.3.9309 واتساپ برطرف شده است و با بهروز رسانی به این نسخه، آسیبپذیری برطرف میشود.

منبع: whatsapp-fs-read-vuln-disclosure

|