وجود یک در پشتی (تروجان) در بازی کامپیوتری Infestation

محققان ESET از وجود یک در پشتی (تروجان) در بازی کامپیوتری Infestation خبر دادند. هکرها موفق شدهاند با نفوذ به سیستمهای شرکت تولیدکننده بازی این تروجان را در بازی جاسازی کنند.

|

محققان ESET از وجود یک در پشتی (تروجان) در بازی کامپیوتری Infestation خبر دادند. هکرها موفق شدهاند با نفوذ به سیستمهای شرکت تولیدکننده بازی این تروجان را در بازی جاسازی کنند. |

|

این تروجان در سه بازی مختلف جاسازی شده که دو تای آنها تا کنون پاکسازی شدهاند، اما Electronics Extreme، تولیدکننده بازی Infestation هنوز به تماسهای Eset واکنشی نشان نداده است. جالب اینجا است که معنی لغوی Infestation آلودگی است! |

|

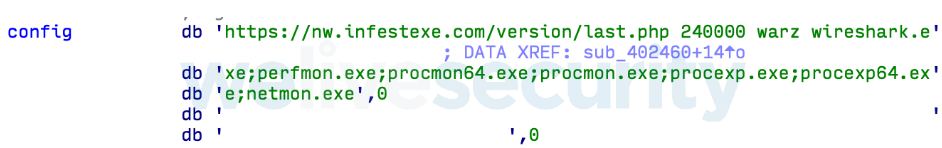

به نظر میرسد مهاجمان پیکربندی build بازی را تغییر دادهاند، نه کد آن را. بخشی از پیکربندی پیلود بدافزار را در شکل زیر مشاهده میکنید:

|

|

|

همان طور که در شکل مشخص است، این پیکربندی شامل چند مقدار رشتهای است. مقدار اول آدرس سرور فرمان و کنترل (C&C)، مقدار دوم (240000) مربوط به مدت زمانی است که کد، قبل از اجرا منتظر میماند و کلمه warz نام کمپین کنترلکننده بدافزار است. مقادیر بعدی (wireshark.exe و…) نام تعدادی فایل اجرایی هستند. بدافزار قبل از اجرا بررسی میکند و اگر هر کدام از این برنامهها باز باشند، آنها را میبندد. این برنامهها در تحلیل بدافزار کاربرد دارند و بدافزار مذکور آنها را میبندد تا کار تحلیل را سخت کند.

|

|

فاز دوم |

|

پس از اینکه تروجان با سرور C&C ارتباط برقرار کرد، سرور فرمانی را برای اجرا به تروجان میفرستد. اکثر فرمانها، url یک فایل اجرایی بدخواه دیگر را برای تروجان میفرستند تا تروجان آن را دانلود و اجرا کند (فاز دوم حمله). فایل بدخواه، یک dll است که در مسیر c:windowssystem32 قرار میگیرد و دارای یکی از اسامی زیر است. هدف دقیق فاز دوم هنوز مشخص نیست. |

|

cscsrv.dll dwmsvc.dll iassrv.dll mprsvc.dll nlasrv.dll powfsvc.dll racsvc.dll slcsvc.dll snmpsvc.dll sspisvc.dll

|

|

در حال حاضر محصولات Eset این بدافزار را تشخیص میدهند. |

|

|