نقص TCP لینوکس به هکرها اجازه میدهد ترافیک اینترنت را بربایند و بدافزار را از راه دور تزریق نمایند

محققان یک نقص اینترنتی جدی را کشف کردهاند که اگر مورد سوءاستفاده قرار گیرد به هکرها اجازه میدهد تا بدافزار دلخواه خود را به ارتباط رمزنشده بین هر دو دستگاه آسیب پذیر در اینترنت تزریق نمایند.

|

اگر شما در حال استفاده از اینترنت هستید، این احتمال وجود دارد که در معرض حمله باشید. |

|

پیادهسازی پروتکل TCP بر روی تمامی نسخههای لینوکس از سال 2012( ورژن 3.6 بر روی کرنل لینوکس) کاربران اینترنت را حتی اگر مستقیما از لینوکس استفاده نمیکردند در معرض خطر جدی قرار داد.این مساله نگران کننده است چون لینوکس به طور گسترده در سراسر اینترنت به کار میرود از وب سرورها تا گوشی های هوشمند اندروید ، تبلت ها و تلوزیون های هوشمند. |

|

محققان یک نقص اینترنتی جدی را کشف کردهاند که اگر مورد سوءاستفاده قرار گیرد به هکرها اجازه میدهد تا بدافزاری را به ارتباط رمزنشده بین هر دو دستگاه آسیب پذیر در اینترنت تزریق نمایند یا این ارتباط را خاتمه دهند.این آسیب پذیری همچنین میتواند برای پایان اجباری ارتباطات رمزشدهی HTTPS و کاهش حریم خضوصی ارتباطات امن، مورد استفاده قرار گیرد و همچنین گمنامی کاربران TOR را با هدایت آنها به رلههای مخرب خاص تهدید میکند.این نقص در واقع در طراحی و پیاده سازی 5961 RFC – یک استاندارد اینترنتی نسبتا جدید که معمولا برای قوی تر ساختن TCP در برابر حملات هک استفاده می شود-مستقر شده است. |

|

پروتکل TCP قلب همهی ارتباطات اینترنت است چون تمامی پروتکل های لایه کاربرد شامل HTTP، FTP،SSH،TelnetT،DNS و SNMP بر پایه ی TCP هستند. وب سرورها و سایر برنامه های کاربردی باید از پروتکل TCP برای برقراری ارتباطات بین میزبانها به منظور انتقال اطلاعات بین آنها استفاده کنند. |

|

یک تیم شش نفره از محققان امنیتی دانشگاه کالیفرنیا ، آزمایشگاه تحقیقاتی ارتش ایالات متحده، یک اثبات از مفهوم سوء استفاده را در سمپوزیوم امنیتی USENIX نشان داده اند که میتواند برای تشخیص برقراری ارتباط بر روی TCP بین دو میزبان و نهایتا حمله به ترافیک استفاده شود. |

|

|

معمولا پروتکل TCP پیام را به یک سری بسته های داده تقسیم میکند که با شماره ترتیبهای منحصر به فرد شناسایی و برای دریافت کننده ارسال میشوند.زمانی که بسته های داده دریافت شدند برای ساخت پیام اصلی به هم متصل میشوند. |

|

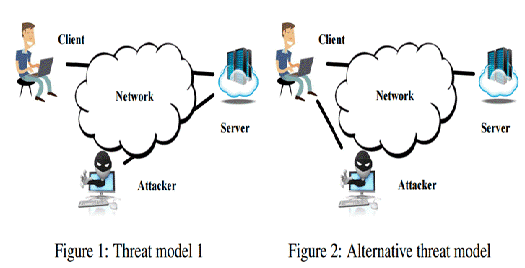

محققان دریافتند حملهی Side channels به هکرها اجازه میدهد تا شماره ترتیب بسته های TCP را دقیقا در 10 ثانیه اول حمله ، فقط با استفاده از آدرس IP های طرفین ارتباط ، حدس بزنند. این بدان معناست که یک مهاجم با آدرس IP جعلی بدون نیاز به وضعیت مرد –در-میانه (MITM ) ارسال بسته ها را متوقف و بسته های TCP مخرب را بین هر دو دستگاه دلخواه در اینترنت وارد میکند. |

|

محققان یافته هایشان را در مقاله ای با عنوان Off-Path TCP Exploits: Global Rate Limit Considered Dangerous درکنفرانس ارائه ، و چگونگی وارد کردن یک فیشینگ از داخل وب سایت USA Todayرا، به حضار نشان دادند.

|

|

هدف قرار دادن شبکه TOR |

|

محققان همچنین نشان دادند که چطور نقص CVE-2016-5696 میتواند برای شکستن ارتباطات امن شل (SSH) و مداخله در ارتباطات رمزشده بر روی شبکه های گمنامی TORمورد سوء استفاده واقع شود.در مقاله ذکر شد:”به طور کلی ، ما معتقدیم که حملات DOS بر روی ارتباطات TOR میتواند اثر مخربی هم بر روی دسترس پذیری سرویس و هم ضمانت حریم خصوصی که می تواند فراهم کند، داشته باشد.” |

|

سیاست پیش فرض در TOR این است که اگر یک ارتباط بین دو گره رله ، که رله میانی و رله خروجی نامیده میشوند ، قطع شود،رله میانی برای ارتباط بعدی ، رله خروجی دیگری انتخاب میکند.اگر یک مهاجم بتواند مشخص کند کدام ارتباط قطع شود ( از طریق حملات rest) می تواند محدود به استفاده از رلههای خروجی خاص شود.

|

|

چگونگی کاهش حمله TCP |

|

با اینکه وصله هایی برای رفع این آسیب پذیری توسعه یافته و برای کرنل لینوکس فعلی توزیع شده است، به عنوان یک راهحل شما میتوانید حد ACK را بر روی دستگاه لینوکس خودتان افزایش دهید.برای این کار شما نیاز به اضافه کردن دستور زیر در /etc/sysctl.conf دارید: net.ipv4.tcp_challenge_ack_limit = 999999999 |

|

از sysctl –p برای فعال سازی دستور جدید استفاده کنید.شما برای انجام این کار نیاز دارید به عنوان کاربر root عمل کنید.محققان همچنین نوشتند در حالی لینوکس نسخه 3.6 و بالاتر از آن مستعد این حمله هستند که Windows،OS X و Free BSD به علت پیاده سازی نکردن کامل RFC 5961 در معرض این حمله قرار ندارند.

|

| منبع

|