خبر

بدافزار جدید لینوکس از 30 اکسپلویت پلاگین برای backdoor سایت های وردپرس استفاده میکند.

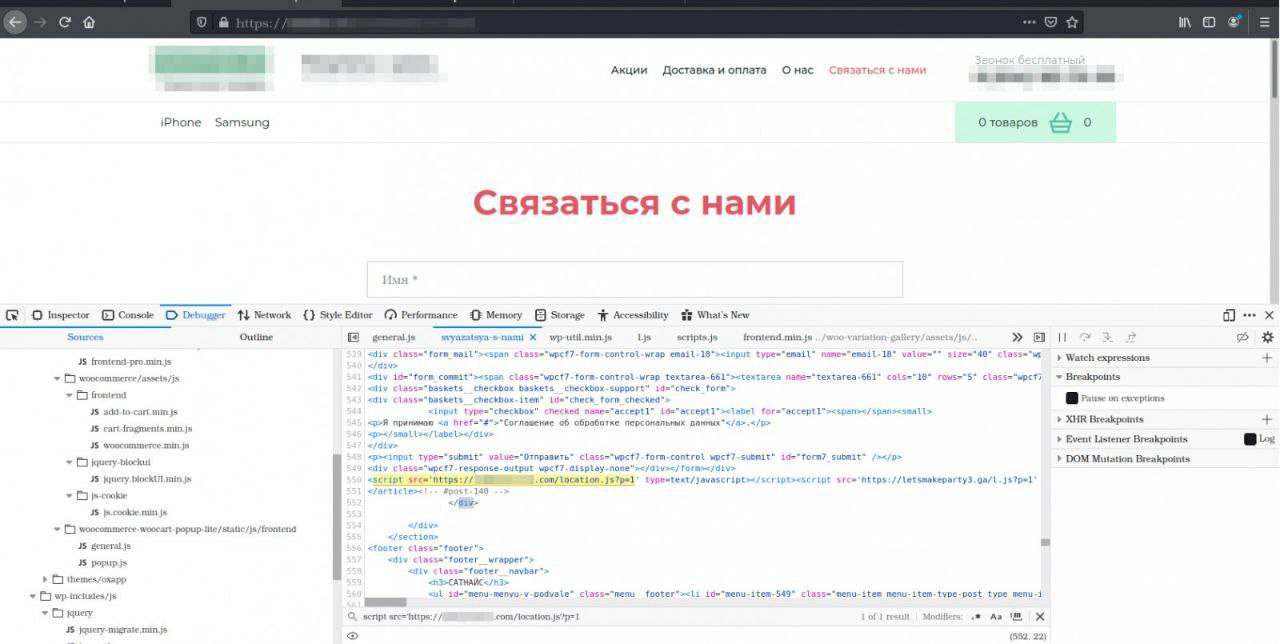

یک بدافزار لینوکس که قبلا ناشناخته بود، از 30 آسیب پذیری در چندین افزونه (پلاگین) و تم های قدیمی وردپرس برای تزریق کد جاوا اسکریپت مخرب سوء استفاده کرده است.

|

بدافزار جدید لینوکس از 30 اکسپلویت پلاگین برای backdoor سایت های وردپرس استفاده میکند. |

|

|

یک بدافزار لینوکس که قبلا ناشناخته بود، از 30 آسیب پذیری در چندین افزونه (پلاگین) و تم های قدیمی وردپرس برای تزریق کد جاوا اسکریپت مخرب سوء استفاده کرده است. طبق گزارش فروشنده آنتی ویروس Dr. Web ، این بدافزار سیستم های لینوکس 32 بیتی و 64 بیتی را هدف و به اپراتور خود قابلیت فرمان از راه دور را میدهد. عملکرد اصلی تروجان هک کردن سایت های وردپرس با استفاده از مجموعه ای از اکسپلویتهای کدگذاری شده است که به صورت متوالی اجرا میشوند، تا زمانی که یکی از آنها کار کند. پلاگین ها و تم های مورد هدف به شرح زیر است: WP Live Chat Support Plugin WordPress – Yuzo Related Posts Yellow Pencil Visual Theme Customizer Plugin Easysmtp WP GDPR Compliance Plugin Newspaper Theme on WordPress Access Control (CVE-2016-10972) Thim Core Google Code Inserter Total Donations Plugin Post Custom Templates Lite WP Quick Booking Manager Faceboor Live Chat by Zotabox Blog Designer WordPress Plugin WordPress Ultimate FAQ (CVE-2019-17232 and CVE-2019-17233) WP-Matomo Integration (WP-Piwik) WordPress ND Shortcodes For Visual Composer WP Live Chat Coming Soon Page and Maintenance Mode Hybrid |

|

اگر وب سایت مورد نظر یک نسخه قدیمی و آسیب پذیر از هر یک از موارد بالا را اجرا کند، بدافزار به طور خودکار جاوا اسکریپت مخرب را از سرور فرمان و کنترل خود (C2) دریافت می کند و اسکریپت را به سایت تزریق می کند.

|

|

|

صفحاتی که کد در آنها تزریق شده به عنوان یک هدایت کننده به مکانی که هکر میخواهد عمل میکنند، در نتیجه این فرایند در سایت هایی که متروکه هستند بهترین عملکرد را دارد. این تغییر مسیرها ممکن است در کمپینهای فیشینگ، توزیع بدافزار، و موارد دیگر برای کمک به فرار از شناسایی و مسدود شدن فرد مهاجم استفاده شود. با این حال، اپراتورهای تزریق خودکار کد ممکن است خدمات خود را به مجرمان سایبری دیگر بفروشند.

طی آپدیت جدیدی که Dr. Web از payload ها منتشر کرد ، افزونه های زیر نیز مورد هدف واقع شده است: WP Live Chat Support Plugin WordPress – Yuzo Related Posts Yellow Pencil Visual Theme Customizer Plugin Easysmtp WP GDPR Compliance Plugin Newspaper Theme on WordPress Access Control (CVE-2016-10972) Thim Core Google Code Inserter Total Donations Plugin Post Custom Templates Lite WP Quick Booking Manager Faceboor Live Chat by Zotabox Blog Designer WordPress Plugin WordPress Ultimate FAQ (CVE-2019-17232 and CVE-2019-17233) WP-Matomo Integration (WP-Piwik) WordPress ND Shortcodes For Visual Composer WP Live Chat Coming Soon Page and Maintenance Mode Hybrid |

|

افزونه های جدید که مورد هدف قرار گرفتند نشانگر این است که توسعه backdoor ها شروع شده است. همچنین اشاره میکند که هر دو نوع افزونههایی که بالا به آن اشاره شده دارای عملکردی هستند که Dr.Web .که در حال حاضر غیرفعال است که امکان حملات بی رحمانه علیه حسابهای مدیر وب سایت را فراهم میکند برای دفاع در برابر این تهدید، مدیران وبسایتهای وردپرس باید تمها و افزونههای در حال اجرا در سایت را به آخرین نسخه موجود بهروزرسانی کنند و آنهایی را که دیگر توسعه نمییابند با جایگزینهایی که پشتیبانی میشوند جایگزین کنند استفاده از رمزهای عبور قوی و فعال کردن مکانیسم احراز هویت دو مرحله ای میبایست از محافظت در برابر حملات brute-force اطمینان حاصل کند.

|

| منبع :Bleepingcomputer.com |