VPNfilter

بدافزار VPNfilter برخی تجهیزات شبکه از جمله مودم/روترهای خانگی را هدف قرار میدهد.

|

تیم امنیتی سیسکو تالوس، روز چهارشنبه 2 خرداد97 از وجود یک بدافزار خبر داد که از مدت ها قبل مشغول بررسی آن بوده است. این بدافزار که VPNfilter نام گذاشته شده است، برخی تجهیزات شبکه از جمله مودم/روترهای خانگی را هدف قرار میدهد. |

|

این بررسی ها همچنان ادامه دارد. طبق تخمین تالوس و شرکای آن، حدود 500 هزار دستگاه در 54 کشور آلوده شده اند. به نظر میرسد هدف اصلی این حمله کشور اکراین بوده است. این دستگاه ها اکثرا تجهیزات شبکه Linksys, Mikrotik, NETGEAR, TP-Link بوده اند که در خانه ها و دفاتر کوچک به کار میروند. همچنین دستگاه های ذخیره سازی شبکه (NAS) برند QNAP. |

|

این بدافزار که VPNfilter نامگذاری شده است، قابلیتهای مخرب بسیاری دارد مثل سرقت اطلاعات کاربری وبسایت ها، رصد پروتکلهای Modbus SCADA و حتی از کار انداختن دستگاه آلوده. مقابله با این بدافزار نیز دشوار است، زیرا دستگاه های در معرض خطر معمولا از نوعی هستند که هیچ سیستم ضدویروس یا ضدنفوذی برای آنها وجود ندارد. |

|

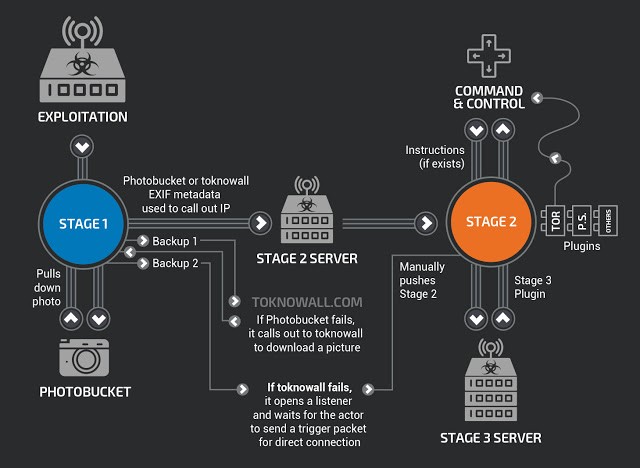

VPNfilter در دو مرحله عمل میکند. در مرحله اول آدرس آی پی یک سرور فرمان و کنترل (C&C) را جستجو میکند و در مرحله دوم با این سرور ارتباط برقرار کرده و از آن دستوراتی را دریافت میکند. یکی از راه های مورد استفاده در مرحله اول این است که بدافزار به یک سایت اشتراک گذاری عکس Photobucket.com متصل میشود و یک عکس خاص را از آن دانلود میکند. آی پی سرور مورد نظر در این عکس نهان نگاری (steganography) شده است، به این صورت که بایت های آدرس آی پی در محل فیلدهای مختصات جغرافیایی عکس جاسازی شده اند (این فیلدها به عنوان metadata در برخی عکس ها قرار میگیرند). بدین شکل امکان استفاده از سرورهایی با آی پی های مختلف وجود دارد. |

|

در مرحله دوم، بدافزار در یک حلقه، دائما دستوراتی را از سرور مربوطه دریافت کرده و اجرا میکند. این دستورات، قابلیت های مختلفی دارند، مثل ارسال فایل از دستگاه به سرور یا از کار انداختن دستگاه (احتمالا به دلیل پاک کردن منشا حمله).

|

|

|

|

علاوه بر دو مرحله فوق، مرحله سومی نیز مشاهده شده که این امکانات بدافزار با افزودن ماژولهایی افزایش می یابد. مرحله دوم و سوم پس از ریبوت شدن دستگاه پاک میشوند، اما مرحله اول چنین نیست. |

|

همان طور که گفته شد، مقابله با این بدافزار مشکل است و هنوز راه حل کاملی برای آن ارائه نشده است، اما تالوس توصیه میکند اقدامات زیر انجام شوند: |

|

|

|

|

انواع دستگاههای آلوده که تاکنون مشاهده شده اند:

|

|

LINKSYS DEVICES: |

|

E1200 |

|

E2500 |

|

WRVS4400N

|

|

MIKROTIK ROUTEROS VERSIONS FOR CLOUD CORE ROUTERS: |

|

1016 |

|

1036 |

|

1072

|

|

NETGEAR DEVICES: |

|

DGN2200 R6400 R7000 R8000 WNR1000 WNR2000

|

|

QNAP DEVICES: |

|

TS251 TS439 Pro

|

|

Other QNAP NAS devices running QTS software

|

|

TP-LINK DEVICES: |

|

R600VPN

|

|

امکان دارد دستگاه هایی از مدلهای دیگر نیز در معرض خطر باشند. |

|

تیم واکنش سریع مرکز آپا دانشگاه سمنان درصورت ابتلای تجهیزات به بدافزار، بررسی و اقدامات لازم و مشاوره های امنیتی را انجام داده و همچنین پیکربندی امن مودم های خانگی و سوییچ و روتر های شبکه ی شما را در اسرع وقت عهده دار خواهد شد.

|

|

|