آشنایی با باجافزار Wannacrypt

در رصدهای امروزمان متوجه شدیم، که WCry تمام توجه تیم را به خاطر شیوع آن از طریق خلاءهای امنیتی در نرمافزارهای آژانس امنیت ملی آمریکا (NSA) که توسط گروه هکری Shadow broker کشف شده، به خود معطوف کرده است.

|

||||||||||||||||||||||||||||||||||

|

در رصدهای امروزمان متوجه شدیم، که WCry تمام توجه تیم را به خاطر شیوع آن از طریق خلاءهای امنیتی در نرمافزارهای آژانس امنیت ملی آمریکا (NSA) که توسط گروه هکری Shadow broker کشف شده، به خود معطوف کرده است. WCry بسیاری از سازمانها و مؤسسات دولتی و خصوصی از جمله Telco Giant Telefonica (شرکت مخابراتی تلفونیکا) در اسپانیا و National Health Service (سرویس سلامت ملی) در انگلستان، را شگفت زده کرد، و هم اکنون دها هزار کامپیوتر در سراسر جهان را آلوده کرده است!

|

||||||||||||||||||||||||||||||||||

| اقدامات عملی جهت پیشگیری و مقابله با باج افزار WannCrypt | ||||||||||||||||||||||||||||||||||

|

محققان امنیتی در MalwareTech موفق به طراحی نقشه شیوع آلودگی جهانی به همراه یک نقشه آنلاین افزایش آلودگی به این باجافزار شدهاند، که تجسم کردن آلودگی به باجافزار WCry برای ما راحت شود. هم اکنون بیش از 70،000 سیستم به این باجافزار آلوده شدهاند.

|

||||||||||||||||||||||||||||||||||

| با باج افزار WCry بیشتر آشنا شوید | ||||||||||||||||||||||||||||||||||

| باجافزار WCry، که همچنین به نامهای WNCry، WannaCry، WanaCrypt0r و Wana Decrypt0r شناخته میشود، اساساً در کمپینهای حملات باجافزاری در اسفند ماه 1395 (February 2017) و بیشتر در فروردین ماه 1396 (March 2017) مورد توجه قرار گرفت. اما تا پیش از امروز به عنوان یک تهدید امنیتی جهانی ثبت نشده نبود. | ||||||||||||||||||||||||||||||||||

|

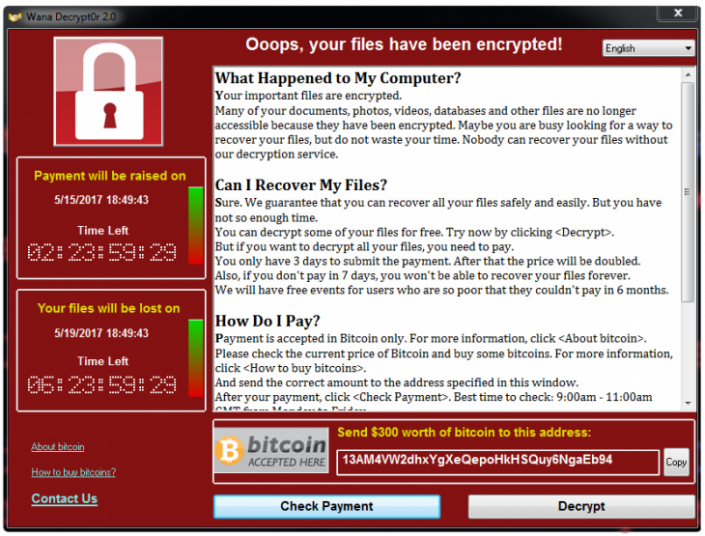

این باجافزار به زبان CPP نوشته شده بود که هیچ تلاشی نیز برای مخفی بودن کد اصلی در آن مشاهده نشد. مانند بسیاری از خانوادهی باجافزارها، WCry در فرآیند رمزگذاری پس از تعویض نام فایلها و فرمت آن را نیز به WNCRY. تغییر میدهد. پس از آلوده شدن سیستم، صفحهای باج خواهانه، مبنیبر پرداخت بیتکوین به ارزش 300 دلار را نمایش میدهد:

|

||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||

|

بر خلاف اکثر کمپینهای حملات باجافزاری، که معمولاً مناطق خاصی در دنیا را هدف قرار دادهاند، WCry تمام سیستمها در سرتاسر دنیا را هدف گرفته است. بنابراین تعجب نمیکنید اگر بگوییم که پیغام باجخواهانهی آن برای بیش از 20 زبان دنیا طراحی شده است:

|

||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||

|

چگونه سیستم شما به باج افزار WCry آلوده می شود؟ |

||||||||||||||||||||||||||||||||||

|

در حال حاضر WCry در درجه اول از طریق خلاء امنیتی که اخیراً توسط تیم هکری Shadow broker در سازمان امنیت ملی آمریکا (National Security Agency) شناسایی شده شیوع مییابد. به طور خاص نیز محقق فرانسوی Kaffine به عنوان اولین شناسایی متوجه شد که WCry از طریق خلاء امنیتی EternalBlue گسترش میابد. خلاء امنیتی EternalBlue یک آسیبپذیری در پروتکل SMBv1 مایکروسافت است که به هکر اجازه کنترل سیستم را در موارد زیر میدهد: |

||||||||||||||||||||||||||||||||||

همچنین به نظر میرسد که طراحان این مخرب از یک backdoor موسوم به DOUBLESPEAR که معمولاً از طریق خلاء ETERNALBLUE نصب میشود، سود جستهاند و مصرانه در سیستم باقی میمانند. بنابراین اگر سیستم شما قبلاً از طریق خلاء امنیتی ETERNALBLUE در معرض خطر قرار گرفته، ممکن است هنوز آسیب پذیر باشد، حتی اگر معضل پروتکل SMBv1 مایکروسافت برطرف شده باشد. |

||||||||||||||||||||||||||||||||||

|

خود فایل اجرایی این باجافزار را به بهترین شکل میتوان یه یک قطره چکان توصیف کرد، که تمام بخشهای مختلف باجافزارهای دیگر را در قالب یک فایل فشرده شدهی رمزدار درون خود جای داده است. پس از اجرا، شروع به باز کردن فایلهای فشردهی هر بخش در پوشهای که توسط رمزعبور “WNcry@2ol7” و بسیار پیچیده کد شده است، مینماید. یک بازرسی دقیقتر از فایل فشرده فایلهای زیر را نمایش میدهد:

|

||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||

|

علاوه بر موارد ذکر شده باجافزار فایهای اضافی دیگری نیز تولید میکند:

|

||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||

|

میتوانید لیستی از تمام تغییراتی که توسط باجافزار به سیستم قربانی اعمال شده است، در انتهای مطلب در بخش “شاخصهای سازش” بیابید.

|

||||||||||||||||||||||||||||||||||

| سیستم رمزگذاری و رمزگشایی WCry | ||||||||||||||||||||||||||||||||||

| باجافزار WCry ترکیبی از تکنولوژی RSA و AES-128-CBC را برای رمزگذاری فایلهای سیستم قربانی به کار میگیرد. برای ساده سازی این فرآیند، از ابزار ویندوزی CryptoAPI برای RSA، اما با یک پیادهسازی سفارشی شده با استفاده از تکنولوژی AES، استفاده میکند. جالب توجه است که فرآیند روتین رمزگذاری در فایل t.wnry ذخیره میشود، که خود این فایل نیز توسط باجافزار با روش مشابهی رمزگذاری میشود. این عملیات برای هرچه پیچیدهسازی فرآیند رمزگذاری و آنالیز این مخرب صورت گرفته است. ماژول مورد نظر از طریق یک بارگزار سفارشی در حافظه قرار میگیرد و از آنجا اجرا میشود، بدون آنکه حتی روی هارد دیسک سیستم قربانی به صورت رمزگشایی شده بارگذاری شود! | ||||||||||||||||||||||||||||||||||

| زمانی که WCry به یک سیستم میرسد، ابتدا یک کلید خصوصی کد شدهی RSA را وارد میکند، که عمل رمزگشایی از «بخش رمزگذار فایلها» را انجام میدهد که در “t.wnry” ذخیره شده است. به محض پایان، باجافزار یک کلید خصوصی RSA تولید میکند. سپس کلید RSA به مرکز فرمان و کنترل باجافزار ارسال میشود و یک کپی از این کلید عمومی تولید شده در سیستم ذخیره میشود. | ||||||||||||||||||||||||||||||||||

| سپس باجافزار تمام درایوها و پوشههای اشتراکی در شبکه آن سیستم را برای یافتن فایلهایی با پسوندهای زیر، جستجو میکند.پس از پایان، این باج افزار یک کلید جدید 128 بیتی AES برای هر فایلی که پیدا کند میسازد که با استفاده از کلید عمومی RSA که قبلا تولید شده است و کلید AES رمزنگاری شدهی RSA همراه با نشانگر فایل “WANACRY!” در هدر فایل رمزگذاری شده ذخیره میشود. کلید AES سپس برای رمزگذاری محتوای فایل استفاده میشود. | ||||||||||||||||||||||||||||||||||

|

متأسفانه پس از ارزیابی روشی که WCry برای رمزگذاری انجام میدهد، راهی برای بازگردانی فایلهای رمزگذاری شده بدون دسترسی به کلید خصوصی ایجاد شده توسط باجگیر وجود ندارد. بنابراین ارائه رمزگشا برای باجگیر WCry ممکن نیست!

|

||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||

|

چگونه می توان از خود در برابر WCry محافظت نمود؟ |

||||||||||||||||||||||||||||||||||

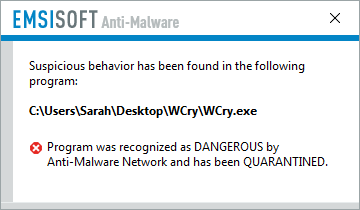

| همانطور که در مقالهی باجگیر (ransomware) توضیح دادهایم، همچنان بهترین حفاظت، استراتژی قابل اعتماد و ثابت شدهی پشتیبانگیری (backup) است، مخصوصاً اگر که رمزگذاری توسط باجگیر WCry انجام شود. تنها راه برای بازگرداندن اطلاعات، تماس با نویسندهی باجگیر برای کمک گرفتن از او یا بازگردانی اطلاعات از پشتیبان است.مطمئن شوید که بهروزرسانیهای حیاتی ویندوز را نصب کردهاید که این مورد یک گام بسیار مهم برای حفاظت از سیستم است چراکه به نظر میرسد اکنون تنها راه گسترش WCry از طریق اکسپلویت SMBv1 است که در حدود 2 ماه قبل پتچ (برطرف) شده است. به غیر از پشتیبانگیری منظم، شما خوشحال خواهید شد که بشنوید تکنولوژی رفتارشناسی استفاده شده در ضد مخرب و اینترنتسکیوریتی امسیسافت ثابت کرده است که بهترین دفاع ثانوی خواهد بود چرا که باجگیر را قبل از اینکه بتواند اجرا شود، به دام انداخت. در نتیجه یک بار دیگر از کاربران ما در برابر این مخرب و صدها مورد دیگر از خانوادهی باجگیرها بدون نیاز به بهروزرسانی محافظت کرد. | ||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||

|

کاربران ضد مخرب و اینترنتسکیوریتی امسیسافت توسط تکنولوژی رفتارشناسی (Behavior Blocker) در برابر WCry محافظت میشوند.

|

||||||||||||||||||||||||||||||||||

| کلیدهای رجیستری: | ||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||

|

فایل های سیستم: |

||||||||||||||||||||||||||||||||||

|