مجرمان سایبری گواهیهای فیشینگ و EV را برای ارائه Payloadهای باجافزار ترکیب میکنند

مجرمان سایبری گواهیهای فیشینگ و EV را برای ارائه Payloadهای باجافزار ترکیب میکنند

| مجرمان سایبری گواهیهای فیشینگ و EV را برای ارائه Payloadهای باجافزار ترکیب میکنند |

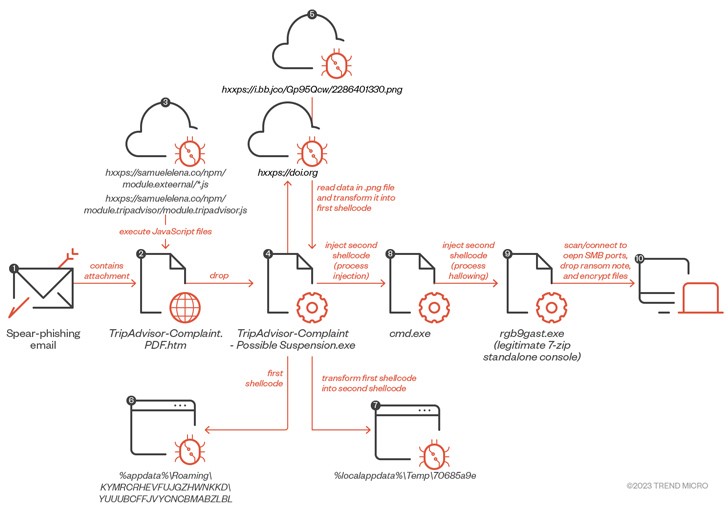

| مشاهده شده است که عوامل تهدید RedLine و Vidar (دو بدافزار سرقت اطلاعات) به باج افزار روی آورده اند. در این کمپینها، از فیشینگ برای توزیع محمولههای اولیه استفاده میشود. این محموله ها با گواهی های سطح Extended Validation (EV) امضا شده اند. محققان Trend Micro در تحلیل جدیدی که این هفته منتشر شد، گفتند: «این نشان میدهد که تهدیدکنندگان با چند منظوره کردن تکنیکهای خود عملیات را ساده میکنند». در حادثهای که توسط این شرکت امنیت سایبری مورد بررسی قرار گرفت، گفته میشود که قربانی ناشناس ابتدا یک بدافزار دزد اطلاعات را با گواهی امضای کد EV دریافت کرده است و به دنبال آن باج افزاری را با استفاده از همان تکنیک تحویل، دریافت کرده است. درگذشته، آلودگیهای QakBot از نمونههای امضاشده با گواهیهای امضای کد معتبر برای دور زدن حفاظتهای امنیتی استفاده میکردند. حملات با ایمیلهای فیشینگ شروع میشوند که از فریبهای رایج استفاده میکنند. آنها فایلهای پیوست مخربی را با ظاهر تصاویر PDF یا JPG نشان میدهند اما درواقع فایلهای اجرایی هستند که پس از اجرا، حمله را آغاز میکنند. درحالیکه این کمپین، بدافزار دزدی را در ماه ژوئیه به قربانی مذکور ارسال کرده بود، یک پیلود باج افزار در اوایل آگوست پس از آنکه قربانی یک پیام ایمیل حاوی یک پیوست شکایت جعلی تریپ ادوایزر("TripAdvisor-Complaint.pdf.html ") دریافت کرد، به سیستم او راه پیدا کرد. سپس این پیلود گامهایی را آغاز کرد که به استقرار باج افزار منتهی شد. محققان میگویند: «در این مرحله، برخلاف نمونههای دزد اطلاعاتی که ما بررسی کردیم، فایلهایی که برای رها کردن payload باجافزار استفاده میشوند، گواهیهای EV نداشتند. با این حال، این دو از عامل تهدید یکسانی سرچشمه میگیرند و با استفاده از روش تحویل یکسانی پخش میشوند؛ بنابراین میتوانیم تقسیم کار را بین ارائهدهنده payload و اپراتورها فرض کنیم.» در عین حال، IBM X-Force کمپینهای فیشینگ جدیدی را کشف کرده است که نسخه بهبودیافتهای از یک بارگذار بدافزار به نام DBatLoader را منتشر میکند که همین امسال بهعنوان مجرایی برای توزیع FormBook و Remcos RAR استفاده میشد. |

|

| قابلیتهای جدید DBatLoader دور زدن UAC، ماندگاری و تزریق فرایند را تسهیل میکند که نشان میدهد عاملان تهدید به طور فعال مشغول نگهداری آن هستند تا با استفاده از آن برنامههای مخربی که میتوانند اطلاعات حساس را جمعآوری کرده و کنترل از راه دور سیستمها را فعال کنند، ارسال کنند. مجموعهای از حملات اخیر که از اواخر ژوئن شناساییشدهاند، بهگونهای طراحیشدهاند که بدافزارهایی مانند Agent Tesla و Warzone RAT. A را نیز ارائه دهند. اکثر پیامهای ایمیل انگلیسی زبانها را هدف گرفته اند، اگرچه ایمیلهایی به زبانهای اسپانیایی و ترکی نیز مشاهده شدهاند. در چندین کمپین مشاهده شده، عوامل تهدید کنترل کافی بر زیرساخت ایمیل برای فعال کردن ایمیلهای مخرب برای عبور از روشهای احراز هویت ایمیلSPF DKIM, و DMARC اعمال کردند. |

| منبع:سایت مرکز ماهر |

نظر دهید