روند جدید در حملات DDoS – حملات بازتابی TCP

کمپانی Radware به تازگی گزارشی منتشر کرده است که روند جدیدی را در حملات DDoS با نام حملات بازتابی TCP نشان میدهد. حمله DoS یا منع سرویس نوعی حمله است که مهاجم، یک سرویس، وبسایت، تجهیز و … را از دسترس کاربران مجاز خارج میکند.

|

کمپانی Radware به تازگی گزارشی منتشر کرده است که روند جدیدی را در حملات DDoS با نام حملات بازتابی TCP نشان میدهد. حمله DoS یا منع سرویس نوعی حمله است که مهاجم، یک سرویس، وبسایت، تجهیز و … را از دسترس کاربران مجاز خارج میکند.این کار معمولاً با اشغال پهنای باند یا بالا بردن حجم پردازش انجام میشود. در حمله DDoS که نوع توزیع شده DoS است، مهاجم تعداد زیادی کامپیوتر را برای حمله به خدمت میگیرد. حملات بازتابی TCP تا این اواخر چندان مورد اقبال هکرها نبودند، زیرا تصور میشد که حملات مبتنی بر TCP اثر تشدیدی بالایی ندارند، اما گزارش Radware نشان میدهد که این روند در دو سال اخیر تغییر کرده است. |

|

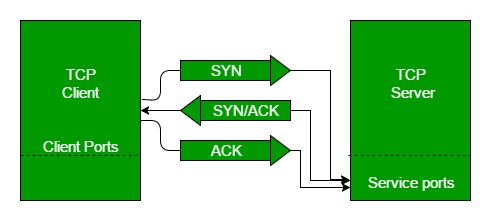

دستتکانی سه مرحلهای TCP در پروتکل TCP، برقراری ارتباط بین کلاینت و سرور از سه مرحله تشکیل شده است که از آن با نام دستتکانی سه مرحلهای یاد میشود.. در مرحله اول کلاینت با ارسال یک بسته SYN، درخواست اتصال را مطرح میکند. در مرحله دوم، سرور با ارسال SYN-ACK، درخواست را تایید میکند. در مرحله سوم، کلاینت با ارسال یک بسته ACK اتصال را کامل میکند. از این ویژگی میتوان برای حملات مختلفی استفاده کرد. |

|

حملات بازتابی در حمله بازتابی SYN-ACK، مهاجم یک درخواست را به یک شخص ثالث (بازتابدهنده) میفرستد، اما در در فیلد آدرس مبدا پکت ارسالی، به جای آنکه آدرس IP خود را قرار دهد، IP قربانی را قرار میدهد. بازتابدهنده میتواند هر نوع سیستمی از جمله یک سیستم خانگی متصل به اینترنت باشد. بدین ترتیب، بازتابدهنده پاسخ درخواست را به قربانی ارسال میکند. حجم بالای این پاسخها میتواند قربانی را با مشکل مواجه کند. |

حملات تشدید شده در حمله تشدید شده، بستهای که مهاجم به بازتابدهنده ارسال میکند، بسته کوچکی است، اما بستهای که بازتابدهنده در پاسخ، به مقصد میفرستد بزرگتر است. در نتیجه مهاجم با ارسال ترافیک کم میتواند حجم ترافیک بالایی را به مقصد تحمیل کند. برخی پروتکلهای مبتنی بر UDP وجود دارند که این قابلیت تشدیدی را فراهم میکنند، اما تصور نمیشد که TCP هم این امکان را فراهم کند. اما در TCP، اگر قربانی به درخواست پاسخ ندهد، بازتابگر مجددا درخواست را تکرار میکند که به نوعی تقویت حمله محسوب میشود. در این حالت بر خلاف حملات میتنی بر UDP، خود بازتابگر نیز دچار مشکل خواهد شد. در چنین حملاتی، قربانی بازتابگر را منبع حمله میبیند و ممکن است آن را در لیست سیاه قرار دهد، در صورتی که بازتابگر یک کاربر معمولی است و در نتیجه IPهایی بلاک میشوند که بدخواه نیستند. در صورتی که قربانی چنین حملهای را تشخیص دهد، میتواند با ارسال یک بسته RST به اتصال خاتمه دهد یا از ارسال هر گونه پاسخی خودداری کند. در حملات اخیر، بسیاری از قربانیان میتوانستند با ارسال بسته RST مشکل را کاهش دهند، اما با عدم پاسخگویی باعث شدیدتر شدن مشکل شدند. |

.png)