باجافزاری که تجهیزات NAS را آلوده میکند

اخیرا نوعی باجافزار به نام QNAPCrypt مشاهده شده است که تجهیزات ذخیرهسازی NAS مبتنی بر لینوکس را آلوده میکند. محققان شرکت Intezer این بدافزار را تحلیل کردند و موفق شدند برای مدتی آن را زمینگیر کنند.

|

اخیرا نوعی باجافزار به نام QNAPCrypt مشاهده شده است که تجهیزات ذخیرهسازی NAS مبتنی بر لینوکس را آلوده میکند. محققان شرکت Intezer این بدافزار را تحلیل کردند و موفق شدند برای مدتی آن را زمینگیر کنند. |

|

کمتر بدافزارهایی یافت میشوند که ماشینهای تحت لینوکس را هدف قرار دهند، اما به نظر میرسد باجگیران سایبری در حال روی آوردن به لینوکس به عنوان یک منبع درآمد جدید هستند. تجهیزات هدف قرار داده شده، از برند QNAP هستند که نوعی تجهیز ذخیرهسازی مبتنی بر شبکه NAS)Network Attached Storage) است. این تجهیزات مبتنی بر سیستمعامل لینوکس هستند. معمولا تجهیزات NAS حاوی فایلهای بسیار مهمی هستند که باعث میشود هدف جذابی برای باجگیران باشند.

|

|

طعمهگذاری برای باجافزار |

|

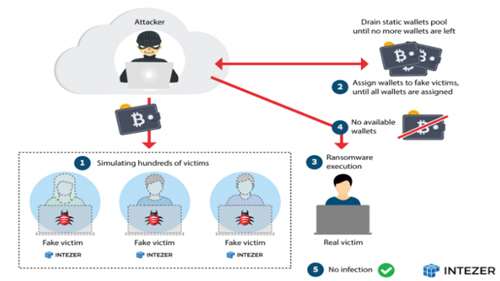

یک نکته جالب در مورد این کمپین این است که مهاجمان برای اخاذی از هر قربانی، از یک کیف پول منحصربهفرد استفاده میکردند تا ردگیری آنها سختتر شود. اما همین ویژگی، به پاشنه آشیل کمپین بدل شد. محققان، تعداد زیادی قربانی را شبیهسازی کردند و از طریق آنها به سرور کنترل و فرمان (C&C) بدافزار، درخواست فرستادند. سرور، به ازای هر کدام از این قربانیان، آدرس یکی از کیف پولها را میفرستاد تا آنجا که لیست کیف پولها به اتمام رسید. در این شرایط، اگر یک قربانی واقعی به بدافزار آلوده میشد، سرور نمیتوانست هیچ آدرس بیتکوینی به آن بفرستد و بدافزار متوقف میشد و فایلها را رمزنگاری نمیکرد. بعد از شبیهسازی بیش از 1091 قربانی، این لیست به پایان رسید. |

|

چند روز پس از زمینگیر شدن، باجافزار دیگری مشاهده شد که کد منبع آن بسیار شبیه به باجافزار قبلی بود و بنابراین میتوان نتیجه گرفت که توسط همان مجرمان قبلی تولید شده است. مهاجمان این بار مجبور شدند از یک کیف پول ثابت برای همه قربانیان استفاده کنند.

|

|

نحوه عملکرد بدافزار |

|

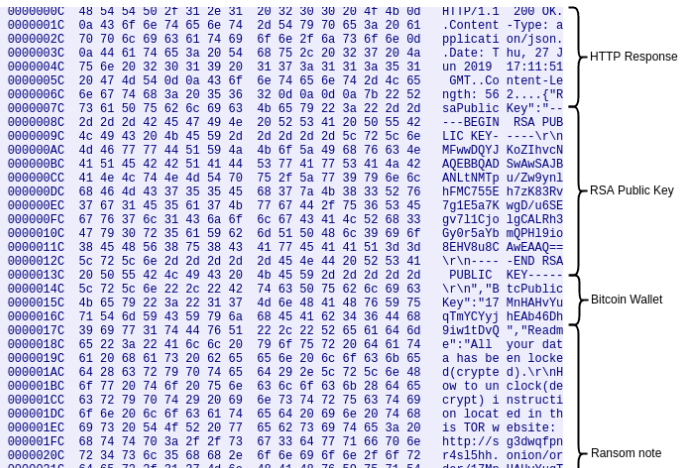

این بدافزار که با زبان Golang نوشته شده، ابتدا با ارسال یک درخواست GET به سرور C&C، اطلاع میدهد که یک قربانی جدید را آلوده کرده است. سپس، بدافزار از طریق یک پراکسی SOCKS به یک دامنه onion درخواست میفرستد تا اطلاعات لازم برای عملکرد خود را دریافت کند. این اطلاعات عبارت اند از: کلید عمومی رمزنگاری، آدرس کیف پول بیتکوین، و یک یادداشت باجگیری.

|

|

|

سپس بدافزار یک رشته تصادفی تولید میکند و از آن برای رمزنگاری فایلها استفاده میکند. این رشته، با کلید عمومی دریافت شده، رمز میشود و در انتهای یادداشت باجگیری قرار داده میشود. به نظر میرسد این باجافزار با اجرای حمله آزمون جامع (brute force) بر روی پروتکل SSH موفق شده راه خود را به سیستمهای قربانی باز کند.

|

|

باجافزار QNAPCrypt، نشان میدهد که کمپینهای اخاذی به پلتفرم لینوکس و تجهیزات خاصی مثل NAS روی آوردهاند. بسیاری از ابزارهای امنیتی قادر به تشخیص این باجافزار نیستند. محققان Intezer یک امضا YARA منتشر کردهاند که میتواند برای تشخیص QNAPCrypt به کار رود.

|

|

منبع: Intezer

|