باج افزار Vice Society از ابزار جدید سرقت اطلاعات PowerShell در حملات استفاده می کند

باج افزار Vice Society از ابزار جدید سرقت اطلاعات PowerShell در حملات استفاده می کند

|

باج افزار Vice Society از ابزار جدید سرقت اطلاعات PowerShell در حملات استفاده می کند |

|

|

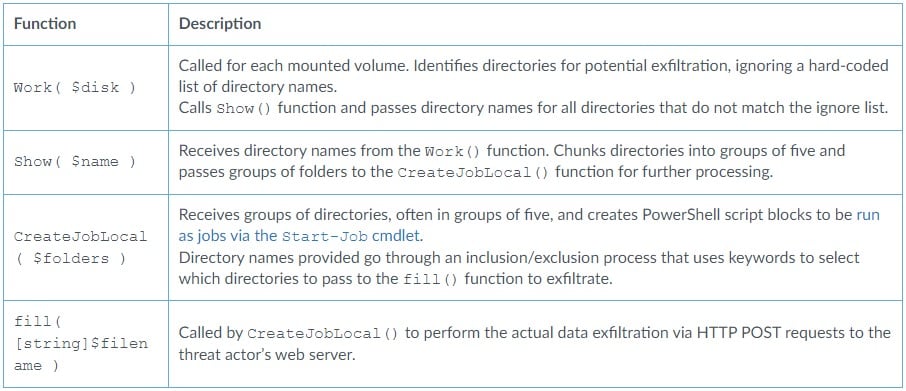

گروه باجافزار Vice Society یک اسکریپت جدید و نسبتاً پیچیده PowerShell را برای خودکارسازی سرقت دادهها از شبکههای در معرض خطر به کار میگیرد. سرقت اطلاعات شرکت ها و مشتریان یک تاکتیک استاندارد در حملات باج افزار برای استفاده به عنوان اهرم بیشتر در هنگام اخاذی از قربانیان یا فروش مجدد داده ها به مجرمان سایبری دیگر برای حداکثر سود است. استخراجکننده داده جدید Vice Society کاملاً خودکار است و از باینریها و اسکریپتهای «living off the land» استفاده میکند که بعید است آلارمهای نرمافزار امنیتی را ایجاد کند و فعالیتهای خود را قبل از مرحله نهایی حمله باجافزار، یعنی رمزگذاری دادهها، مخفی نگه میدارد. استخراج پاورشل ابزار سرقت اطلاعات جدید توسط واحد 42 شبکه های پالو آلتو در طی یک پاسخ حادثه در اوایل سال 2023 کشف شد، زمانی که پاسخ دهندگان فایلی به نام "w1.ps1" را از شبکه قربانی بازیابی کردند و به طور خاص در شناسه رویداد 4104 به آن ارجاع داده شد: Script Block Logging event این اسکریپت از PowerShell برای خودکارسازی دادهها استفاده میکند و از چندین توابع از جمله Work()، Show()، CreateJobLocal() و fill() تشکیل شده است. این چهار تابع برای شناسایی دایرکتوری های بالقوه برای استخراج، پردازش گروه های دایرکتوری، و در نهایت استخراج داده ها از طریق درخواست های HTTP POST به سرورهای Vice Society استفاده می شود. |

|

|

مروری بر عملکردهای اسکریپت (واحد 42) |

|

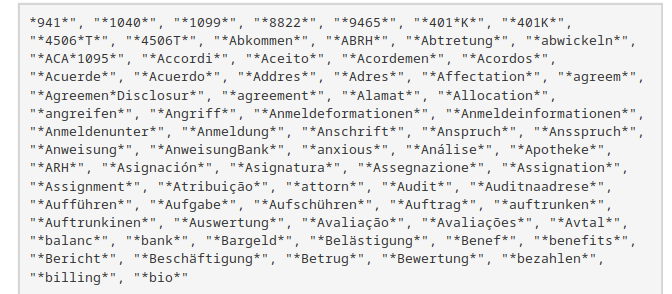

بخش 42 در گزارش خاطرنشان میکند: «اسکریپت به هیچ استدلالی نیاز ندارد، زیرا مسئولیت فایلهایی که باید خارج از شبکه کپی شوند به خود اسکریپت واگذار میشود.» "تست تایید کرد که این اسکریپت هم فایل هایی با حجم کمتر از 10 کیلوبایت و هم فایل هایی که پسوند فایل ندارند را نادیده می گیرد." در حالی که به نظر می رسد برخی از عملکردهای خودکار در اسکریپت برای تعیین اینکه چه فایل هایی دزدیده شده اند وجود دارد، هنوز یک فهرست اصلی حذف و گنجاندن برای کمک به اصلاح فایل های دزدیده شده وجود دارد. به عنوان مثال، این اسکریپت دادهها را از پوشههایی که نام آنها شامل رشتههای رایج برای پشتیبانگیری، پوشههای نصب برنامه و پوشههای سیستم عامل ویندوز است را نمیدزدد. با این حال، به طور خاص پوشههای حاوی بیش از 433 رشته به زبانهای انگلیسی، چکی، آلمانی، لیتوانیایی، لوگزامبورگی، پرتغالی و لهستانی را هدف قرار میدهد که بر آلمانی و انگلیسی تأکید دارد. به عنوان مثال، برخی از پوشه هایی که مورد هدف قرار می دهد عبارتند از: |

|

|

اسکریپت PowerShell از cmdlet های بومی سیستم مانند "Get-ChildItem" و "Select-String" برای جستجو و استخراج داده ها از دستگاه آلوده استفاده می کند، و ردپای آن را به حداقل می رساند و یک نمایه مخفی حفظ می کند. یکی دیگر از جنبههای جالب حذفکننده داده جدید Vice Society، پیادهسازی محدودکننده نرخ آن است که حداکثر 10 کار در حال اجرا همزمان از پنج گروه دایرکتوری را تنظیم میکند تا از جذب بیش از حد منابع موجود میزبان جلوگیری کند. اگرچه هدف خاص پشت این امر نامشخص است، واحد 42 اظهار می کند که با بهترین شیوه های کدنویسی هماهنگ است و سطح حرفه ای کدنویسی اسکریپت را نشان می دهد. |

|

|

نمودار عملکردی w1.ps1 (واحد 42) |

|

Vice Society در حال تحول اسکریپت جدید استخراج داده Vice Society از ابزارهای «living off the land» برای فرار از تشخیص بیشتر نرمافزارهای امنیتی استفاده میکند و ویژگیهای پردازش چندگانه و صف پردازش را برای کوچک نگه داشتن ردپای آن و مخفی نگه داشتن فعالیت آن دارد. واحد 42 اظهار می کند که این رویکرد تشخیص و شکار( hunting ) را چالش برانگیز می کند، اگرچه محققان امنیتی توصیه هایی در این زمینه در پایین گزارش خود ارائه کرده اند. در دسامبر 2022، SentinelOne در مورد سوئیچ کردن Vice Society به یک رمزگذار فایل جدید و پیچیده با نام «PolyVice» هشدار داد، که احتمالاً توسط یک توسعهدهنده قراردادی عرضه شده بود که بدافزار خود را نیز به باجافزار Chilly و SunnyDay فروخت. متأسفانه، با استفاده از ابزارهای پیچیده، Vice Society به یک تهدید بزرگ تر برای سازمان ها در سراسر جهان تبدیل شده است و به مدافعان فرصت های کمتری برای شناسایی و توقف حملات می دهد. |

نظر دهید