حمله سایبری Steal-It

حمله سایبری Steal-It

حمله سایبری Steal-It |

| یک حمله سایبری جدید از اسکریپت PowerShell مرتبط با یک ابزار مورد استفاده تیم قرمز برای دزدیدن هشهای NTLMv2 از سیستمهای ویندوز هک شده، کشف شده است. فعالیتهای این حمله توسط تیم تهدید ThreatLabz شرکت Zscaler با نام کد "Steal-It" شناسایی شده است. |

|

|

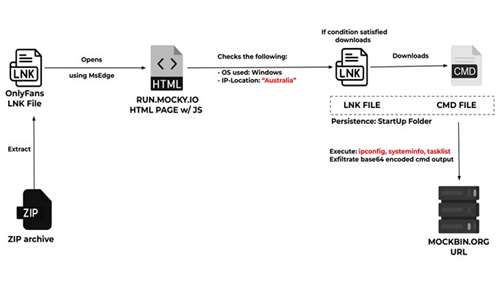

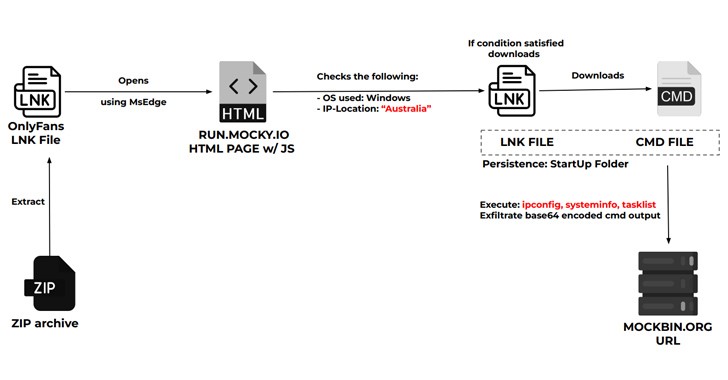

شکل 1- تصویری از فرآیند حمله ابزار قرمز یک مجموعه از ابزارها، تکنیکها و روشهای مورد استفاده در امنیت اطلاعات است که برای شناسایی ضعفها و آسیبپذیریهای سیستمها و شبکهها به منظور افزایش سطح امنیت از طریق شبیهسازی حملات سایبری استفاده میشود. این نوع ابزارها و تکنیکها توسط افراد یا تیمهای امنیتی با اجازه و اهداف مشخصی تحت عنوان «قرمز تیمینگ» یا «تیم تهاجمی» مورد استفاده قرار میگیرند. |

|

|

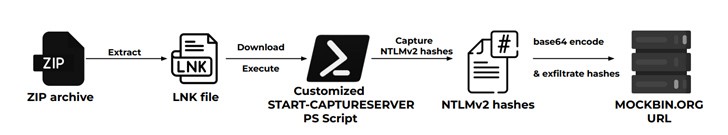

شکل 2- تصویری از فرآیند چارچوب این حملات از یک تا پنج زنجیره آلودگی مختلف بهره میبرند، اگرچه همه آنها از ایمیلهای فیشینگ حاوی فایلهای ZIP به عنوان نقطه شروع برای نفوذ به اهداف خاص با استفاده از تکنیکهای جغرافیایی بهرهبری میکنند: 1. بهروزرسانی سیستمها: اطمینان حاصل کنید که سیستمهای شما با آخرین بهروزرسانیها و پچهای امنیتی ارائهشده توسط تولیدکنندگان نرمافزارها و سیستمعاملها بهروز باشند. این کار به شما کمک میکند تا آسیبپذیریهای معروفی که توسط حملات از نوع Steal-It بهرهبرداری میشوند، رفع شوند. |

|

منبع:مرکز ماهر |

نظر دهید