آسیبپذیری StrandHogg 2.0 خطرناکتر از نسخه اول

شرکت امنیتی Promon یک آسیبپذیری بحرانی را در اندروید کشف کرده است و آن را StranHogg 2.0 نامگذاری کرده است.

آسیبپذیری StrandHogg 2.0 خطرناکتر از نسخه اول

شرکت امنیتی Promon یک آسیبپذیری بحرانی را در اندروید کشف کرده است و آن را StranHogg 2.0 نامگذاری کرده است. این شرکت نروژی سال گذشته آسیبپذیری مشابهی به نام StrandHogg کشف کرده بود. آسیبپذیری جدید خطرناکتر و تشخیص آن دشوارتر است. |

|

|

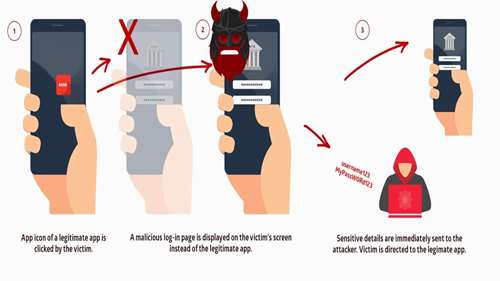

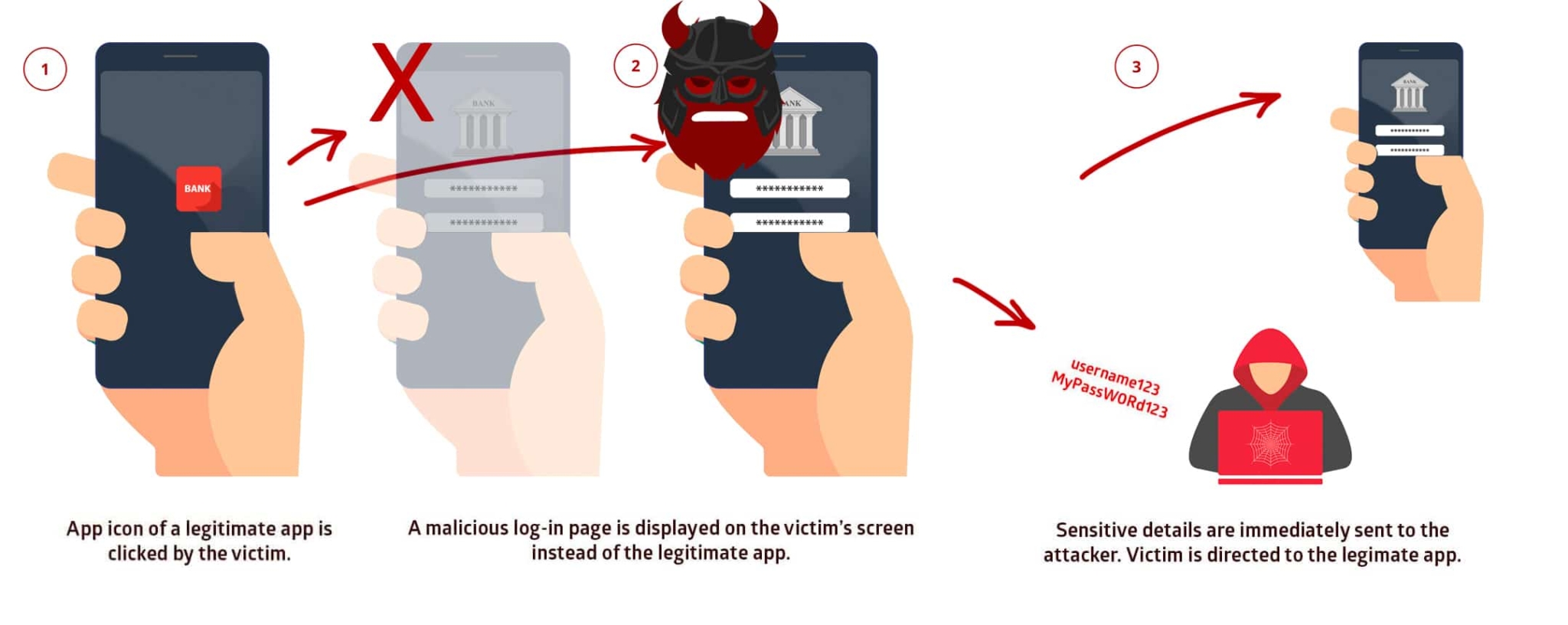

این آسیبپذیری از نوع ارتقاء دسترسی است و به هکرها اجازه میدهد تقریباً به همه اپها دسترسی پیدا کنند. درجه اهمیت این آسیبپذیری بحرانی و شناسه آن CVE-2020-0096 است. برای بهرهبرداری از نسخه اول این آسیبپذیری، یعنی StrandHogg، از مشخصه TaskAffinity استفاده میشود که ویژگی multitasking اندروید را سرقت میکند و در نتیجه اثراتی از خود به جا میگذارد که قابل رهگیری هستند. اما برای استفاده از نسخه دوم آسیبپذیری، از reflection استفاده میشود که به هر اپلیکیشنی اجازه میدهد به راحتی هویت اپهای سالم را بدزدد و در عین حال مخفی بماند. با استفاده از StrandHogg 2.0 وقتی اپ مخرب روی دستگاه نصب میشود، مهاجم میتواند به پیامکها و عکسهای خصوصی دسترسی پیدا کند، اطلاعات لاگین کاربر را سرقت کند، حرکات GPS را ردگیری کند، مکالمات تلفنی را ضبط کند یا حتی خود، تماس برقرار کند و قادر خواهد بود از طریق میکروفن و دوربین گوشی جاسوس کند. StrandHogg 2.0 میتواند تنها با فشردن یک دکمه تقریباً به همه اپهای روی گوشی همزمان حمله کند، بر خلاف StrandHogg که در هر لحظه فقط میتواند یک اپ را مورد هجوم قرار دهد. در نتیجه نسخه 2 قابلیتهای تهاجمی بسیار بیشتری دارد. StrandHogg 2.0 نیز مانند نسخه یک برای اجرا به دسترسی root یا هر مجوزی از سوی دستگاه نیاز ندارد. اپ مخربی که روی دستگاه نصب شده میتواند با استفاده از این آسیبپذیری کاربر را فریب دهد، یعنی وقتی کاربر یک اپ سالم را باز میکند، نسخه مخربی از آن اپ به جای اپ سالم روی صفحه نمایش نشان داده میشود. سپس اگر قربانی مشخصات لاگین خود را در رابط کاربری وارد کند، این اطلاعات بلافاصله به مهاجم منتقل میشود. در نتیجه مهاجم میتواند به اپهای حساس لاگین کند و آنها را کنترل کند. |

|

|

تشخیص StrandHogg 2.0 نیز سختتر است از آنجا که StrandHogg 2.0 به طور مبتنی بر کد اجرا میشود، تشخیص آن سختتر است. در StrandHogg، مهاجم مجبور است اپهای مورد هدف خود را در مانیفست اندروید بنویسد. این اطلاعات در یک فایل XML ظاهر میشود که شامل اعلان مجوزهای لازم است و نشان میدهد که چه عملیاتی میتوانند اجرا شوند. بنابراین اعلان کد مورد نیاز در گوگل پلی قابل مشاهده خواهد بود، اما در StrandHogg 2.0 این طور نیست. از آنجا که برای اجرا StrandHogg 2.0 هیچ پیکربندی خارجیای نیاز نیست، هکر میتواند حمله خود را مبهمتر و مخفیتر نیز نماید. زیرا کدی که از گوگل پلی به دست آمده است، در ابتدا، از چشم توسعهدهندگان و تیمهای امنیتی مشکوک به نظر نمیرسد. تشخیص StrandHogg 2.0 به وسیله ضدویروس و اسکنرهای امنیتی نیز سختتر است. Promon پیشبینی میکند که مهاجمان از StrandHogg و StrandHogg 2.0 با هم استفاده خواهند کرد، زیرا بسیاری از روشهای جلوگیری که میتوانند در برابر نسخه یک اجرا شوند در برابر نسخه دو کارایی ندارند و بالعکس. StrandHogg 2.0 روی دستگاههای دارای اندروید 10 تأثیر نمیگذارد. اما درصد بالایی از کاربران اندروید از نسخههای قدیمیتر این سیستمعامل استفاده میکنند. گوگل یک وصله امنیتی را برای اندروید 8.0، 8.1 و 9 ارائه داده است که در بهروزرسانی ماه مِی در دسترس عموم قرار خواهد گرفت. منبع: Promon |