محققان امنیتی از طریق پیشنهادات شغلی در لینکدین با بدافزارهای جدید مورد هدف قرار گرفتند

محققان امنیتی از طریق پیشنهادات شغلی در لینکدین با بدافزارهای جدید مورد هدف قرار گرفتند

محققان امنیتی از طریق پیشنهادات شغلی در لینکدین با بدافزارهای جدید مورد هدف قرار گرفتند

یک گروه مظنون هکر کره شمالی، محققان امنیتی و سازمان های رسانه ای در ایالات متحده و اروپا را با پیشنهادهای شغلی جعلی که منجر به استقرار سه خانواده جدید بدافزار سفارشی می شود، هدف قرار داده است.

مهاجمان از مهندسی اجتماعی استفاده میکنند تا اهداف خود را متقاعد کنند تا از طریق واتساپ درگیر شوند، جایی که آنها بدافزار «PlankWalk» را اجرا میکنند، یک backdoor ++C که به آنها کمک میکند جای پای خود را در محیط شرکت هدف تصدیق کنند.

طبق گفته Mandiant که از ژوئن 2022 این کمپین خاص را دنبال می کند، فعالیت مشاهده شده با "عملیات رویای شغل" منسوب به خوشه کره شمالی معروف به "گروه لازاروس" همپوشانی دارد.

با این حال، Mandiant تفاوتهای کافی را در ابزارها، زیرساختها و TTPها (تاکتیکها، تکنیکها و رویهها) مشاهده کرد تا این کمپین را به گروه جداگانهای که آنها با نام «UNC2970» دنبال میکنند نسبت دهد.

علاوه بر این، مهاجمان از بدافزارهایی که قبلاً دیده نشده بودند به نامهای «TOUCHMOVE«، «SIDESHOW» و ««TOUCHSHIFT استفاده میکنند که به هیچ گروه تهدید کننده شناختهشدهای نسبت داده نشدهاند.

Mandiant می گوید که این گروه خاص قبلاً شرکت های فناوری، گروه های رسانه ای و نهادهای صنعت دفاعی را هدف قرار داده است. آخرین کمپین آن نشان می دهد که دامنه هدف گیری خود را تکامل داده و قابلیت های خود را تطبیق داده است.

فیشینگ برای به دست آوردن جایگاه

هکرها حمله خود را با نزدیک شدن به اهداف از طریق لینکدین آغاز می کنند و خود را به عنوان استخدام کننده شغل معرفی می کنند. در نهایت، آنها برای ادامه فرآیند «استخدام» به واتس اپ منتقل شدند و یک سند Word تعبیه شده با ماکروهای مخرب را به اشتراک گذاشتند.

Mandiant میگوید که در برخی موارد، این اسناد Word به گونهای طراحی میشوند که با شرح وظایفی که در حال تبلیغ برای اهداف هستند، مطابقت داشته باشند. به عنوان مثال، همانطور که در زیر نشان داده شده است، یکی از فریب های به اشتراک گذاشته شده توسط Mandiant جعل هویت نیویورک تایمز است.

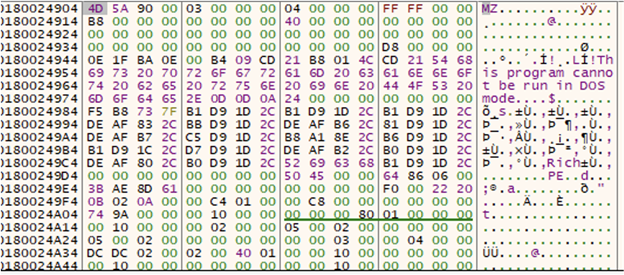

ماکروهای سند Word تزریق قالب از راه دور را انجام می دهند تا نسخه تروجانی شده TightVNC را از سایت های وردپرس در معرض خطر که به عنوان سرورهای فرمان و کنترل مهاجم عمل می کنند، دریافت کنند.

Mandiant این نسخه سفارشی TightVNC را به عنوان "LidShift" ردیابی می کند. پس از اجرا، از تزریق بازتابنده DLL برای بارگذاری یک DLL رمزگذاری شده (افزونه ++ Notepad تروجانیزه) در حافظه سیستم استفاده می کند.

تبدیل شدن به فایل های ویندوز

در مرحله پس از بهره برداری، هکرهای کره شمالی از یک نرم افزار مخرب جدید و سفارشی به نام "TouchShift" استفاده می کنند که خود را به عنوان یک باینری قانونی ویندوز (mscoree.dll یا netplwix.dll) پنهان می کند.

سپس TouchShift ابزار اسکرینشات دیگری به نام «TouchShot»، یک کی لاگر به نام «TouchKey»، یک تونلکننده به نام «HookShot»، یک لودر جدید به نام «TouchMove» و یک درب پشتی جدید به نام «SideShow» را بارگیری میکند.

جالب ترین این دسته، درب پشتی سفارشی جدید SideShow است که در مجموع از 49 فرمان پشتیبانی می کند. این دستورات مهاجم را قادر میسازد تا اجرای کد دلخواه را بر روی دستگاه در معرض خطر انجام دهد، رجیستری را اصلاح کند، تنظیمات firewall را دستکاری کند، وظایف برنامهریزیشده جدیدی را اضافه کند و برنامه های اضافی را اجرا کند.

در برخی موارد که سازمانهای هدف از VPN استفاده نمیکردند، مشاهده شد که عوامل تهدید از Microsoft Intune برای استقرار بدافزار «CloudBurst» با استفاده از اسکریپتهای PowerShell سوء استفاده میکنند.

این ابزار همچنین خود را به عنوان یک فایل قانونی ویندوز، به طور خاص تر، "mscoree.dll" پنهان می کند.

غیرفعال کردن ابزارهای EDR از طریق روز صفر

گزارش دومی که امروز توسط Mandiant منتشر شد، بر تاکتیک "bring your own vulnerable driver" (BYOVD) متمرکز است که UNC2970 در آخرین کمپین اش استفاده میکند.

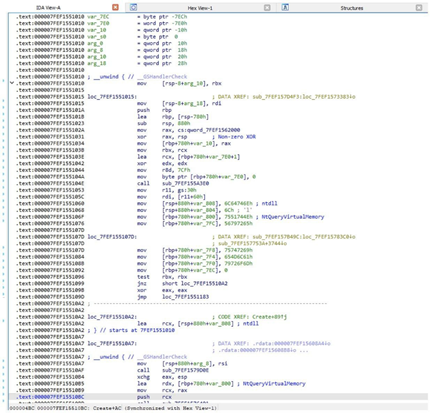

پس از بررسی گزارشهای سیستمهای در معرض خطر، تحلیلگران Mandiant درایورهای مشکوک و یک فایل DLL عجیب و غریب ("_SB_SMBUS_SDK.dll") پیدا کردند.

پس از بررسی بیشتر، محققان دریافتند که این فایلها توسط فایل دیگری به نام «Share.DAT» ایجاد شدهاند که یک dropper درون حافظه با نام «LightShift» ردیابی میشود.

dropper یک محموله مبهم به نام "LightShow" را بارگذاری می کند که از درایور آسیب پذیر برای انجام عملیات خواندن و نوشتن دلخواه بر روی حافظه kernel استفاده می کند.

نقش محموله، وصل کردن روالهای هسته است که توسط نرمافزار( EDR (Endpoint Detection and Response انجام میشود و به مهاجمان کمک میکند تا از شناسایی فرار کنند.

قابل ذکر است، driver مورد استفاده در این کمپین یک driver ASUS ("Driver7.sys") بود که در زمان کشف Mandiant آسیب پذیر نبود، بنابراین هکرهای کره شمالی از یک نقص zero-day سوء استفاده می کردند.

Mandiant در اکتبر 2022 این مشکل را به ASUS گزارش کرد، این آسیبپذیری شناسه CVE-2022-42455 را دریافت کرد و فروشنده آن را از طریق یک بهروزرسانی که هفت روز بعد منتشر شد، برطرف کرد.

نظر دهید