VMware vCenter Server هدف حمله مهاجمان

مهاجمان سایبری به دنبال سرورهای آسیبپذیر VMware vCenter میگردند. VMware به تازگی اطلاعات یک آسیبپذیری و وصله مربوط به آن را منتشر کرده است که مهاجمان میتوانند با استفاده از آن به سرور نفوذ کنند و کنترل کل شبکه سازمان را به دست بگیرند.

|

مهاجمان سایبری به دنبال سرورهای آسیبپذیر VMware vCenter میگردند. VMware به تازگی اطلاعات یک آسیبپذیری و وصله مربوط به آن را منتشر کرده است که مهاجمان میتوانند با استفاده از آن به سرور نفوذ کنند و کنترل کل شبکه سازمان را به دست بگیرند. |

|

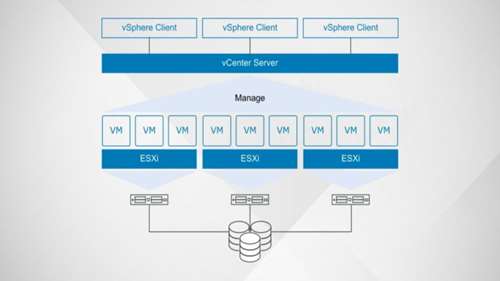

vCenter Server، از محصولات VMware، نوعی سرور است که به طور گسترده در شبکه شرکتهای بزرگ به کار میرود. مدیران شبکه با استفاده از این نرمافزار، ماشینهای مجازی سازمان را به طور متمرکز مدیریت میکنند. برای اتصال به vCenter Server از اپلیکیشنی به نام vSphere Client استفاده میشود. سال گذشته شرکت امنیتی Positive Technologies کشف کرده بود که یک مهاجم میتواند رابط HTTPS اپلیکیشن vSphere Client را هدف قرار دهد و با دسترسی سطح بالا روی تجهیز، کد مخرب اجرا کند. مهاجم برای این کار نیازی به احراز هویت نخواهد داشت. Positive Technologies این آسیبپذیری را به طور محرمانه با VMware در میان گذاشت. VMware نیز روز سهشنبه 5 اسفند (23 فوریه) وصله ای برای آن منتشر کرد. این آسیبپذیری دارای شناسه CVE-2021-21972 و امتیاز CVSS3 برابر با 9.8 است. با توجه به تعداد زیاد شرکتهایی که از این نرمافزار استفاده میکنند، Positive Technologies تصمیم داشت جزئیات این آسیبپذیری را مدتی مخفی نگه دارد تا وقتی که ادمینها فرصت کنند وصله را آزمایش و نصب کنند. اما یک محقق چینی و برخی افراد دیگر کدهای اثبات مفهومی را منتشر کردند که باعث شد اعمال وصله به کاری اضطراری تبدیل شود. همچنین به گفته شرکت Bad Packets، برخی افراد شروع به اسکن گسترده سرورهای آسیبپذیر vCenter کردهاند. کد بهرهبرداری از آسیبپذیری تنها یک درخواست cURL یک خطی است که حتی هکرهای نه چندان حرفهای نیز میتوانند از آن استفاده کنند. با یک جستجوی شودان مشخص میشود که هم اکنون بیش از 6700 سرور VMware vCenter به اینترنت متصل اند. هر کدام از این سیستمها که وصله را اعمال نکرده باشند در معرض این آسیبپذیری قرار دارند. VMware این موضوع را بسیار جدی گرفته و مشتریان خود را تشویق میکند که وصله را هر چه سریعتر نصب کنند. به علت نقش حیاتی و محوری سرورهای vCenter در شبکههای سازمانی، نفوذ به این سرورها میتواند دسترسی به سایر سیستمهای متصل به vCenter یا تحت مدیریت vCenter را نیز برای مهاجمین فراهم کند. مجرمانی که تحت عنوان «دلال دسترسی به شبکه» شناخته میشوند، علاقه دارند به چنین تجهیزاتی نفوذ کنند و اطلاعات دسترسی را در فرومهای زیرزمینی به سایر مجرمان (از قبیل باجگیران سایبری) بفروشند. همچنین، باندهای باج افزاری مثل Darkside و RansomExx از سال گذشته سیستمهای VMware را هدف گرفتهاند که نشان میدهد حمله به شبکههای مبتنی بر ماشینهای مجازی تا چه حد میتواند مؤثر باشد. از آنجا که یک کد اثبات مفهوم منتشر شده است، Positive Technologies تصمیم گرفت گزارش دقیقی از آسیبپذیری منتشر کند تا ادمینها بدانند کد بهرهبرداری چگونه کار میکند، برای دفاع آماده شوند و حملات گذشته را نیز تشخیص دهند. |