هکرها با push کردن NFT با بازی pokemon دستگاههای ویندوزی را تحت فشار قرار میدهند.

هکرها با push کردن NFT با بازی pokemon دستگاههای ویندوزی را تحت فشار قرار میدهند.

یکی از بحثهای داغ و به روز در حوزه اینترنت و شبکه بین الملل (non-fungible Token)NFT یا رمز غیرمثلی است. در این قسمت توجه شما را به نحوه سوء استفاده از این توکن جلب میکنیم:

|

|

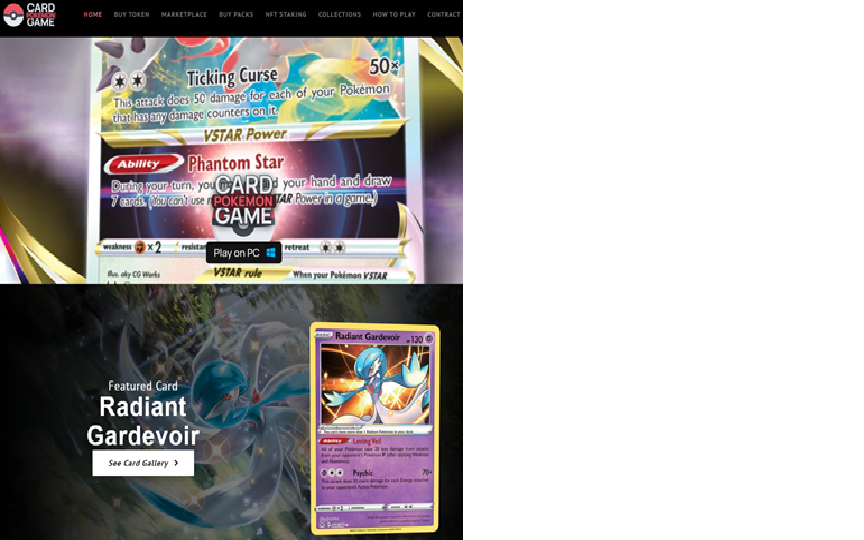

یکی از بحث های داغ و به روز در حوزه اینترنت و شبکه بین الملل (non-fungible Token)NFT یا رمز غیرمثلی است. در این قسمت توجه شما را به نحوه سوء استفاده از این توکن جلب میکنیم: هکرها از وب سایت بازی کارتی Pokemon NFT که به خوبی ساخته شده برای توزیع ابزار دسترسی از راه دور NetSupport و کنترل دستگاه های قربانیان استفاده می کنند. وبسایت «pokemon-go[.]io» که در زمان نگارش این مقاله هنوز آنلاین است، ادعا میکند که میزبان یک بازی کارتی جدید NFT است که بر اساس امتیاز Pokemon ساخته شده است و به کاربران یک بازی استراتژیک همراه با سود سرمایهگذاری NFT ارائه میکند. با توجه به محبوبیت هر دو یعنی هم پوکمون و هم NFT، برای اپراتورهایی با پورتال مخرب ، جذب مخاطبان به سایت از طریق malspam، پست های رسانه های اجتماعی و غیره نباید سخت باشد. |

|

سایتی که یک بازی تقلبی Pokemon NFT را تبلیغ میکند.

|

|

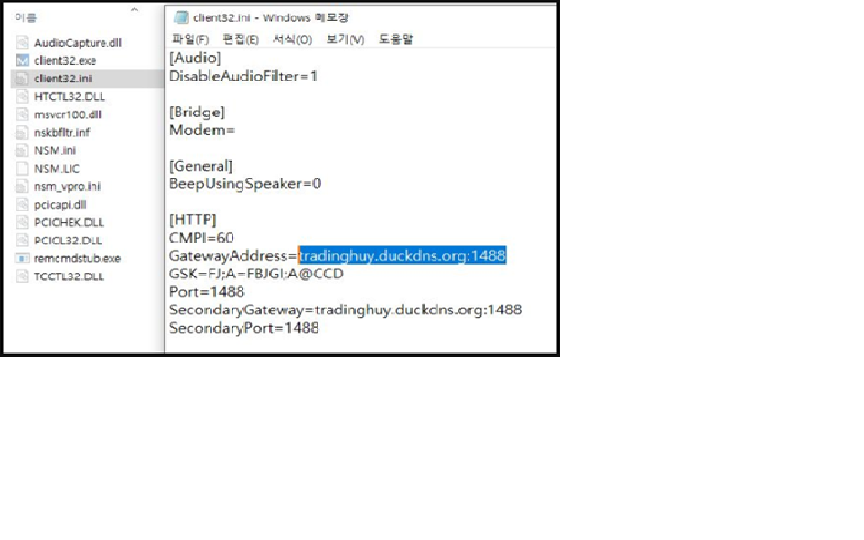

کسانی که روی دکمه «Play on PC» کلیک میکنند یک فایل اجرایی را دانلود میکنند که شبیه نصبکننده بازی قانونی است، اما در واقع، ابزار دسترسی از راه دور NetSupport (RAT) را روی سیستم قربانی نصب میکند. این عملیات توسط تحلیلگران ASEC فاش شد ،آنها گزارش دادند که سایت دومی نیز در این کمپین مورد استفاده قرار گرفته است، به نام beta-pokemoncards[.]io، اما از آن زمان به بعد آفلاین شده است. اولین نشانههای فعالیت این کمپین در دسامبر 2022 ظاهر شد، در حالی که نمونههای قبلی بازیابی شده از VirusTotal نشان میداد که همان اپراتورها یک فایل Visual Studio جعلی را به جای بازی Pokemon جا زدهاند(عوض کردند). حذف NetSupport RAT فایل اجرایی NetSupport RAT ("client32.exe") و برنامه های کمکی آن در یک پوشه جدید در مسیر %APPDATA% نصب می شوند. آنها روی حالت "مخفی" تنظیم میشوند تا از شناسایی قربانیانی که سیستم خود را به صورت دستی بازرسی میکنند، در امان باشند و به چشم نیایند. |

|

فایل های حذف شده و محتویات فایل پیکربندی (ASEC)

|

|

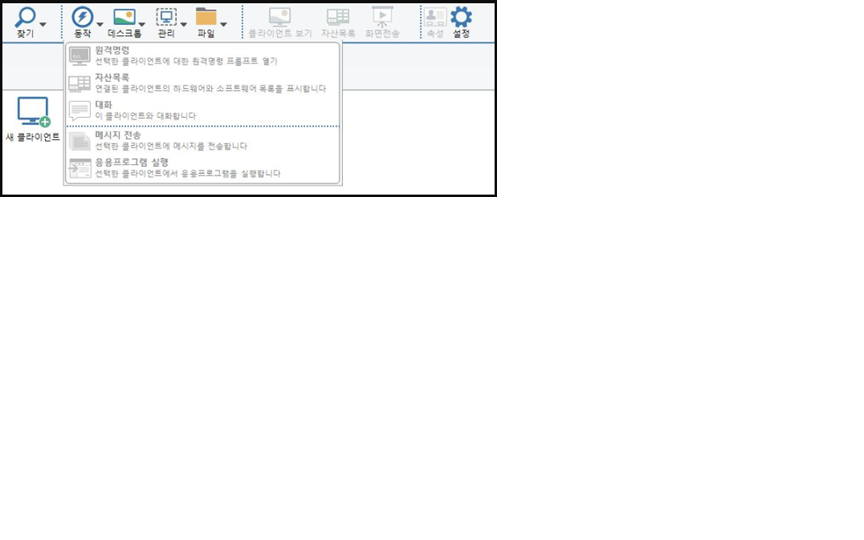

علاوه بر این، نصب کننده یک ورودی در پوشه شروع اولیه (Startup) ویندوز ایجاد میکند تا مطمئن شود RAT پس از بوت شدن سیستم اجرا میشود. از آنجایی که NetSupport RAT (NetSupport Manager) یک برنامه قانونی است، هکرها معمولاً از آن استفاده میکنند به این امید که از نرم افزار امنیتی فرار کنند. |

|

رابط NetSupport RAT (ASEC)

|

|

هکرها اکنون میتوانند از راه دور به دستگاه کاربر متصل شوند تا داده ها را سرقت کنند، بدافزارهای دیگر را نصب کنند یا حتی تلاش کنند تا بیشتر در شبکه پخش شوند. در حالی که NetSupport Manager یک محصول نرم افزاری قانونی است، معمولاً توسط هکرها به عنوان بخشی از برنامه و هدف مخربی که دارند استفاده میشود. در سال 2020، مایکروسافت در مورد عوامل فیشینگ با استفاده از فایلهای اکسل با مضمون COVID-19 که NetSupport RAT را روی رایانههای گیرندگان انداخته بود، هشدار داد. در آگوست 2022، کمپینی که سایتهای وردپرس را با صفحات حفاظتی جعلی Cloudflare DDoS هدف قرار میداد، NetSupport RAT و Raccoon Stealer را روی کامپیوتر های قربانیان نصب کرد. NetSupport Manager از کنترل صفحه نمایش از راه دور، ضبط صفحه نمایش، نظارت بر سیستم، گروه بندی سیستم از راه دور برای کنترل بهتر و گزینه های اتصال زیادی از جمله رمزگذاری ترافیک شبکه پشتیبانی میکند. با این حال، عواقب چنین عفونتی ، گسترده و شدید است که عمدتاً مربوط به دسترسی غیرمجاز به دادههای حساس کاربر و دانلود بدافزار است. |

|

منبع: |