گزارش بدافزار QwixxRAT

گزارش بدافزار QwixxRAT

گزارش بدافزار QwixxRAT |

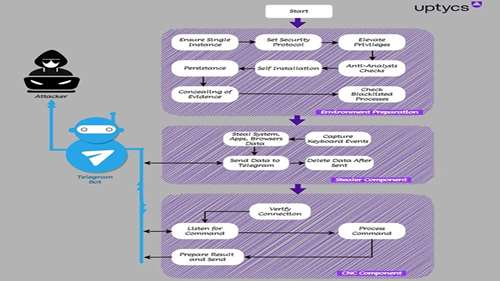

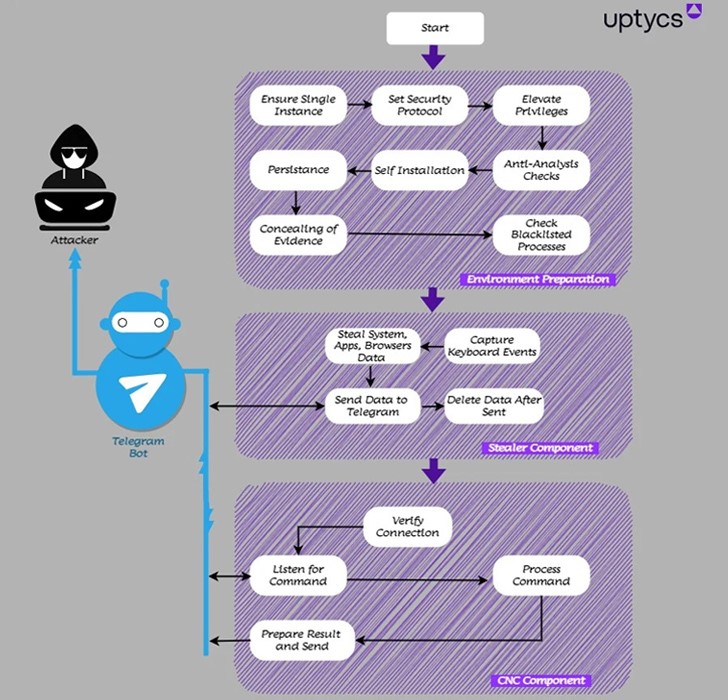

| این نرمافزار نقش یک "Remote Access Trojan" یا "RAT" را دارا میباشد که به وسیله عامل تهدید خودش از طریق پلتفرمهای تلگرام و دیسکورد برای فروش عرضه میشود. بعد از نصب بر روی سیستمهای ویندوز قربانی، این نرمافزار مخرب به صورت پنهانی اطلاعات حساس را جمعآوری میکند و سپس این اطلاعات را به ربات تلگرامی عامل تهدید ارسال میکند. این کار به عامل تهدید دسترسی غیرمجاز به اطلاعات حساس قربانی را فراهم میکند. شرکت امنیت سایبری Uptycs که این نرمافزار مخرب را در اواخر ماه گذشته کشف کرده است، گفته است که این نرمافزار به دقت طراحی شده است تا تاریخچه مرورگر وب، نشانها (bookmarks)، کوکیها، اطلاعات کارت اعتباری، کلیدهای فشرده شده (keystrokes)، تصاویر صفحه نمایش، فایلهای با پسوندهای خاص، و اطلاعات از برنامههایی مانند Steam و Telegram را جمعآوری کند. این ابزار با قیمت ۱۵۰ روبل برای دسترسی هفتگی و ۵۰۰ روبل برای مجوز دائمی ارائه میشود و همچنین نسخهی محدود و رایگانی نیز دارد |

|

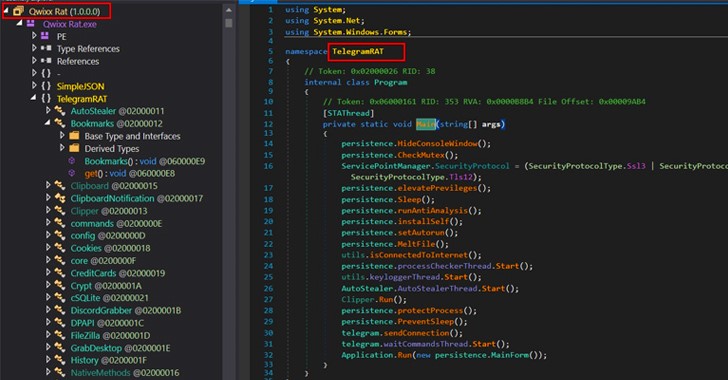

| QwixxRAT یک نرمافزار دودویی مبتنی بر زبان برنامهنویسی C# است که با ویژگیهای مختلف ضد-تجزیه و تحلیل ارائه میشود تا به صورت پنهانی عمل کرده و از تشخیص جلوگیری کند. این شامل یک تابع Sleep برای ایجاد تأخیر در فرآیند اجرا و همچنین چکهای اجرا برای تشخیص اینکه آیا در یک محیط شناور یا مجازی عمل میکند، است. توابع دیگر به آن اجازه میدهد که برای لیستی خاص از پردازهها (مانند "taskmgr"، "processhacker"، "netstat"، "netmon"، "tcpview" و( "wireshark" نظارت داشته باشد و در صورت شناسایی، فعالیت خود را تا زمانی که فرآیند خاتمه یابد متوقف کند. |

|

| همچنین در QwixxRAT یک ابزار clipper نیز وجود دارد که به صورت پنهانی به اطلاعات حساسی که در کلیپبورد دستگاه کپی شده است دسترسی مییابد. هدف از این کار انجام انتقالات غیرقانونی از کیفپولهای رمزارزی میباشد. دستیابی به کنترل و کنترل دستوراتCommand-and-control یا (C2) از طریق یک ربات تلگرام انجام میشود. از طریق این ربات تلگرام دستورات ارسال میشوند تا عملیات جمعآوری اطلاعات اضافی نظیر ضبط صدا و وبکم و حتی خاموش یا راهاندازی مجدد دستگاه آلوده انجام شود. فاش شدن این اطلاعات در هفتههای پس از آنکه شرکت سایبراینت (Cyberint) جزئیات دو نسخه دیگر از نرمافزارهای RAT به نامهای RevolutionRAT و Venom Control RAT را اعلام کرد. این دو نسخه نیز در کانالهای مختلف تلگرام با ویژگیهای جمعآوری و انتقال داده و اتصال به مرکز کنترل و کنترل (C2) تبلیغ میشوند. همچنین، این اطلاعات بعد از کشف یک کمپین جاری اعلام شده است که از سایتهای تخریب شده به عنوان پلتفرمهای در معرض خطر استفاده میکند تا با استفاده از کد جاوا اسکریپت مخرب یک بهروزرسانی جعلی مرورگر Chrome ارائه دهد. هدف از این عملیات ترغیب قربانیان به نصب ابزار نرمافزاری مدیریت از راه دور با نام NetSupport Manager RAT است. استفاده از یک ترفند بهروزرسانی مرورگر تقلبی با SocGholish یا FakeUpdates همراستایی دارد، اما شواهد قطعی که ارتباط مستقیم بین دو نوع فعالیت را نشان دهد، هنوز محوطهای از تحقیقات است. Trellix اظهار میکند: سوءاستفاده از RATهای آماده در دسترس همچنان ادامه دارد چرا که این ابزارهای قدرتمندی هستند که قادر به تأمین نیازهای مخربان برای انجام حملات و دستیابی به اهدافشان میباشند. وی ادامه میدهد: اگرچه این RATها ممکن است به طور مداوم بهروز نشوند، اما ابزارها و تکنیکها برای ارسال این بارهای مخرب به قربانیان احتمالی به تدریج پیشرفت خواهند کرد. |

| منبع:مرکز ماهر |

نظر دهید