یک Backdoor پیشرفته به نام Deadglyph با تاکتیکهای مختلف بدافزاری

یک Backdoor پیشرفته به نام Deadglyph با تاکتیکهای مختلف بدافزاری

| یک Backdoor پیشرفته به نام Deadglyph با تاکتیکهای مختلف بدافزاری |

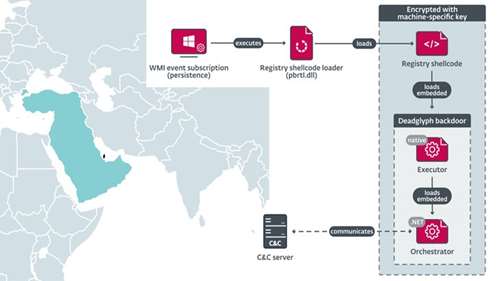

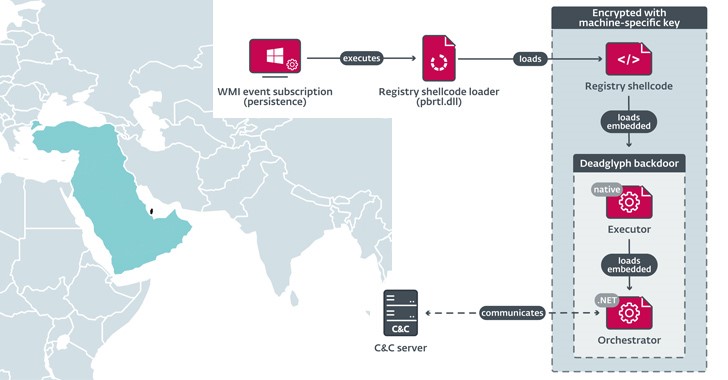

| محققان امنیت سایبری بدافزاری به نام Deadglyph کشف کردند که در حملات سایبری جاسوسی یک گروه تهاجمی به نام Stealth Falcon مورد استفاده قرار گرفته است. معماری Deadglyph بهعنوان یک معماری غیرمعمول شناخته شده است چراکه شامل یک فایل باینری native x64 و یک فایل .NET میباشد، این ترکیب غیرمعمول است زیرا معمولاً تنها از یک زبان برنامهنویسی برای پیادهسازی نرمافزارهای مخرب استفاده میشود. این تفاوت ممکن است به معنای توسعه جداگانه این دو مؤلفه باشد و در عین حال از ویژگیهای منحصر بفرد زبانهای برنامهنویسی متفاوتی که بکار گرفته شده، بهره میبرد. |

|

| همچنین، این امکان وجود دارد که استفاده از زبانهای برنامهنویسی مختلف یک تاکتیک عمدی است تا تحلیل را مشکلتر کند و اجازه ندهد به سادگی به آن دست پیدا کرد. بر خلاف دیگر بدافزارهای backdoor سنتی، دستورات بهصورت ماژولهای اضافی از یک سرور تحت کنترل دریافت میشوند که به این برنامه امکان ایجاد پردازههای جدید، خواندن فایلها و جمعآوری اطلاعات از سیستمهای تخریب شده را میدهد. Stealth Falcon (یا FruityArmor) در ابتدا توسط Citizen Lab در سال 2016 فاش شد و با حملات جاسوسی هدفمندی در خاورمیانه شناخته شد. این حملات با استفاده از لینکهای مخصوص که به اسناد حاوی ماکرو متصل بودند و بهمنظور اجرای دستورات دلخواه صورت میگیرند. تحقیقات بعدی توسط رویترز در سال 2019 عملیات پروژه راون را فاش کرد که اعضای آن شامل گروهی از مهاجمان سابق ایالات متحده بود که توسط شرکت امنیتی به نام DarkMatter جهت جاسوسی استخدام شده بودند. احتمالا Stealth Falcon و اعضای دخیل در پروژه راون به دلیل مشابهت در تاکتیکها و هدفگیریها یک گروه هستند. این گروه همچنین از آسیبپذیریهای روز صفر ویندوز مانند CVE-2018-8611 و CVE-2019-0797 استفاده کردهاند. در آوریل 2020 اعلام شد که این گروه جاسوسی بیشترین تعداد آسیبپذیریهای روز صفر را نسبت به هر گروه دیگری از سال 2016 تا 2019 استفاده کرده است. در همان زمان، ESET جزئیات استفاده از یک backdoor به نام Win32/StealthFalcon را نیز توضیح داد که از سرویس انتقال پسزمینه ویندوز (BITS) جهت ارتباط و به آوردن کنترل کامل سیستم قربانی استفاده کرده است. روش دقیقی که برای ارسال این برنامه استفاده میشود در حال حاضر ناشناخته است، اما جزء اولیه که اجرای آن را فعال میکند یک بارگذار شلکد است که شلکد را از رجیستری ویندوز استخراج و بارگذاری میکند که بهعنوان ماژول x64 و یک اجراکننده شناخته میشود. سپس اجراکننده با بارگذاری یک مولفه .NET به نام Orchestrator ادامه میدهد تا با سرور کنترل ارتباط برقرار کند. دستوراتی که از سرور دریافت میشود بهصورت ماژولهای اجرایی به انجام میرسند و میتوانند در یکی از سه دسته تسکهای Orchestrator ، اجراکننده و آپلود انجام شوند. بعضی از وظایف اجراکننده شامل ایجاد فرآیند، دسترسی به فایل و جمعآوری اطلاعات متا دستگاه است. ماژول تایمر جهت پرس و جوی دورهای سرور C2 به همراه ماژول شبکه استفاده میشود که از طریق درخواستهای POST HTTPS ارتباط C2 را پیادهسازی میکند. تسکهای آپلود، همانطور که از نامش پیداست، بهbackdoor این امکان را خواهد داد تا خروجی دستورات و خطاها را بارگذاری کنند. Deadglyph از مکانیزمهای ضد-تشخیصی متعددی بهره میبرد، از جمله نظارت مداوم بر فرآیندهای سیستم و پیادهسازی الگوهای شبکه تصادفی. علاوه بر این، این بدافزار توانایی حذف خود را دارد تا احتمال تشخیص آن در موارد خاصی را به حداقل برسد. |

|

توصیههای امنیتی

همچنین، به یاد داشته باشید هیچ سیستمی بهطور کامل از تهدیدات امنیتی محافظت نمیکند، بنابراین ترکیب تدابیر متعدد و ایجاد یک فرهنگ امنیتی در سازمان شما حائز اهمیت است. همچنین توسعهدهندگان امنیتی و محققان امنیتی باید کماکان در حال بررسی تهدیدات امنیتی جدید باشند تا بتوانند در اسرع وقت، تهدیدات را شناسایی و از بروز آنها جلوگیری کنند. |

|

منبع خبر:سایت مرکز ماهر |

نظر دهید