آسیبپذیری پلاگین وردپرس «Gravity Forms » در برابر تزریق شی PHP

آسیبپذیری پلاگین وردپرس «Gravity Forms » در برابر تزریق شی PHP

| افزونه وردپرس «Gravity Forms» در برابر تزریق شی PHP |

| یک آسیب پذیری امنیتی جدید با شناسه CVE-2023-28782 و امتیاز ۸.۳ در افزونه پریمیوم وردپرس «Gravity Forms» کشف شده است. درحال حاضر بیش از ۹۳۰۰۰ وب سایت از خدمات افزونه وردپرس استفاده میکند و این آسیبپذیری ساختار امنیت افزونه و یکپارچگی وبسایتها را تهدید میکند. آسیبپذیری CVE-2023-28782 در برابر تزریق شیء PHP آسیبپذیر است. این آسیبپذیری خطر قابل توجهی را برای کاربران ایجاد می کند. Gravity Forms یک فرم سفارشی است که صاحبان وبسایت ها برای ایجاد صفحه پرداخت، ثبت نام، آپلود فایل یا هر فرم دیگری استفاده میکنند. این فرم ها برای تعاملات یا تراکنشهای بین بازدیدکننده و سایت مورد نیاز است. Gravity Forms در وب سایت خود ادعا میکند که توسط طیف گستردهای از شرکتهای بزرگ از جملهAirbnb، ESPN، Nike، NASA ، PennState و Unicef استفاده می شود. این آسیبپذیری همه افزونهها را از نسخهی 2.7.3 و پایینتر تحت تأثیر قرار میدهد. این نقص توسط PatchStack در ۲۷ مارس ۲۰۲۳ کشف شد و توسط فروشنده با انتشار نسخه 2.7.4 رفع شد که این نسخه در ۱۱ آوریل ۲۰۲۳ در دسترس قرار گرفت. به مدیران وبسایتهایی که از Gravity Forms استفاده میکنند توصیه میشود که در اسرع وقت بهروزرسانی امنیتی موجود را اعمال کنند. |

| جزئیات نقص |

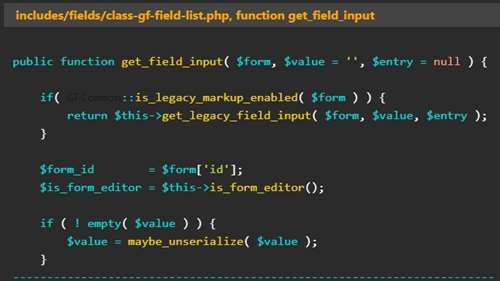

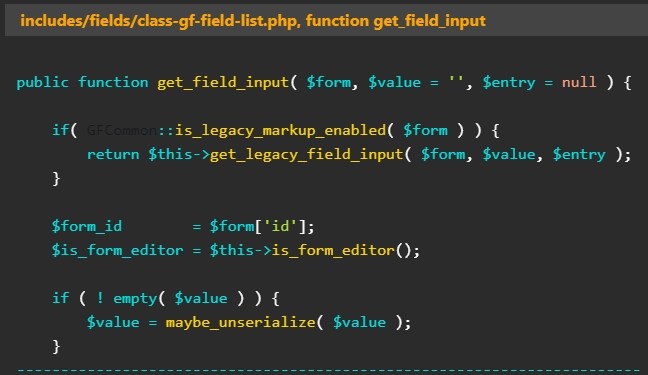

| علت اصلی این آسیبپذیری، تابع maybe_unserialize است. که از عدم بررسی ورودی ارائه شده توسط کاربر برای تابع 'maybe_unserialize' ناشی می شود و می تواند با ارسال داده ها به فرم ایجاد شده با Gravity Forms فعال شود. PatchStack در گزارشاش هشدار می دهد: "از آنجایی که PHP امکان سریال سازی اشیاء را فراهم می کند، یک کاربر احراز هویت نشده می تواند رشته های سریال شده ad-hoc را به یک تماس غیر سریالی آسیب پذیر ارسال کند و در نتیجه یک شیء(های) PHP دلخواه به محدوده برنامه تزریق شود." توجه داشته باشید که این آسیبپذیری میتواند در نصب یا پیکربندی پیشفرض افزونه Gravity Forms فعال شود. هر کاربر احراز هویت نشده میتواند با ارسال به یک فیلد فهرست در فرمی که با استفاده از Gravity Forms ایجاد شده است، تزریق شی PHP را راهاندازی کند. |

|

| در کل، پیامدهای آسیبپذیری CVE-2023-28782، با توجه به عدم وجود زنجیره POP(property-oriented programming) قابل توجه در پلاگین آسیبپذیر در زمان این افشاگری، بهطور قابلتوجهی محدود است. با این حال، زمانی که یک افزونه یا تم اضافی یک زنجیره POP را در سایت وردپرس معرفی می کند، خطر تشدید می شود. این setup نامطمئن به طور بالقوه مهاجم را با توانایی حذف فایل های دلخواه، تهیه داده های حساس یا اجرای کد بسته به زنجیره POP موجود، مسلح می کند. خوشبختانه، اقدامات سریعی برای کاهش این آسیب پذیری فاجعه بار انجام شده است. در Gravity Forms نسخه 2.7.4 به این موضوع پرداخته شده و این نقص را برطرف کردهاند. همچنین مهم است که بهروزرسانیها را در همه افزونههای فعال در سایت وردپرس خود اعمال کنید، زیرا رفع آسیبهای امنیتی ممکن است بردارهای حمله مانند زنجیرههای POP را که میتوانند در این مورد برای راهاندازی حملات آسیبرسان مورد استفاده قرار گیرند، حذف کنند. |

| منبع: مرکز ماهر |

نظر دهید