بدافزار اندرویدی iRecorder در گوگل پلی

بدافزار اندرویدی iRecorder در گوگل پلی

بدافزار اندرویدی iRecorder در گوگل پلی |

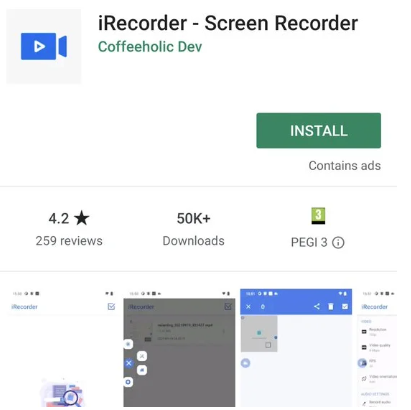

| محققان ESET، یک تروجان دسترسی از راه دور (RAT) جدید را در فروشگاه Google Play پیدا کردند که در یک برنامه ضبط صفحه نمایش اندروید پنهان شده بود. این برنامه دهها هزار بار نصب شده بود. برنامه «iRecorder - Screen Recorder»، درحالیکه برای اولین بار در سال 2021 به فروشگاه اضافه شد، از طریق یک بهروزرسانی مخرب که تقریباً یک سال بعد منتشر شد، به تروجان آلوده شد. نامگذاری این برنامه، درخواست مجوز برای ضبط صدا و دسترسی به فایلها را در دستگاههای آلوده آسانتر مینمود زیرا طبیعتا از یک ابزار ضبط صفحه نمایش انتظار میرود که چنین مجوزهایی را درخواست نماید. این برنامه قبل از حذف، در فروشگاه Google Play بیش از 50000 بار نصب شده بود و کاربران را در معرض آلودگیهای بدافزاری قرار داد. استفانکو یکی از محققان ESET گفت: «به دنبال اطلاعرسانی ما در مورد رفتار مخرب iRecorder، تیم امنیتی Google Play آنرا از فروشگاه حذف کرد. با این حال، توجه به این نکته که این برنامه را همچنان میتوان در مارکتهای جایگزین و غیررسمی اندروید یافت نیز حائز اهمیت است. توسعهدهنده iRecorder برنامههای دیگری را نیز در Google Play ارائه میکند، اما آنها حاوی کد مخرب نیستند. |

|

| بدافزار مورد بحث که AhRat نامگذاری شده است، مبتنی بر یک تروجان دسترسی از راه دور اندرویدی منبعباز معروف به نام AhMyth است. این تروجان دارای طیف گستردهای از قابلیتها، از جمله ردیابی مکان دستگاههای آلوده، سرقت گزارشهای تماس، مخاطبین و پیامهای متنی، ارسال پیامهای کوتاه، گرفتن عکس و ضبط صدای پسزمینه است. اما به همین قابلیتها محدود نمیشود. پس از بررسی دقیقتر، ESET دریافت که برنامه مخرب ضبط صفحه نمایش، تنها از زیرمجموعهای از قابلیتهای RAT استفاده میکند، زیرا فقط برای ایجاد و استخراج صداهای ضبط شده محیطی و سرقت فایلهایی با پسوندهای خاص کاربرد دارد که به فعالیتهای جاسوسی احتمالی اشاره میکند. این اولین نمونه از نفوذ بدافزار اندروید مبتنی بر AhMyth به فروشگاه Google Play نیست. ESET جزئیاتی درباره برنامه دیگری که در سال 2019 توسط AhMyth به تروجان آلوده شده بود را منتشر کرد. این برنامه با ظاهر شدن در قالب یک برنامه پخش رادیویی، فرآیند بررسی اپلیکیشن گوگل را دو بار فریب داد. استفانکو گفت: « AhMyth پیش از این توسط Transparent Tribe، که با نام APT36 نیز شناخته میشد، مورد استفاده قرار میگرفت. APT36 یک گروه جاسوسی سایبری است که به دلیل استفاده گسترده از تکنیکهای مهندسی اجتماعی و هدف قرار دادن سازمانهای دولتی و نظامی در جنوب آسیا شناخته شده است. با این وجود، ما نمیتوانیم نمونههای فعلی را به هیچ گروه خاصی نسبت دهیم. به روز رسانی: یکی از سخنگویان گوگل پس از انتشار مقاله، بیانیه زیر را به اشتراک گذاشت: وقتی برنامههایی را که خطمشیهای ما را نقض میکنند، مییابیم اقدامات لازم را انجام میدهیم. کاربران همچنین توسط Google Play Protect محافظت میشوند. Google Play Protect میتواند به کاربران در مورد برنامههای مخرب شناسایی شده در دستگاههای اندرویدی هشدار دهد. |

| منبع:سایت مرکز ماهر |

نظر دهید