نرم افزارهای جاسوسی اندروید استتار شده به عنوان VPN و برنامه های چت در Google Play

نرم افزارهای جاسوسی اندروید استتار شده به عنوان VPN و برنامه های چت در Google Play

نرم افزارهای جاسوسی اندروید استتار شده به عنوان VPN و برنامه های چت در Google Play |

|

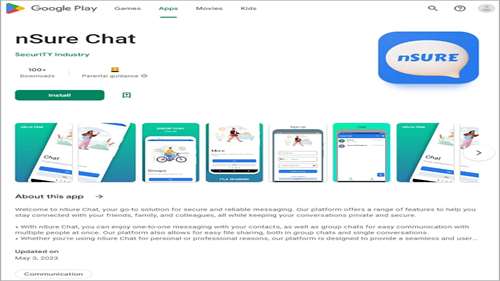

سه برنامه اندروید در Google Play توسط عوامل تهدید مورد حمایت دولت برای جمعآوری اطلاعات از دستگاههای مورد نظر، مانند دادههای موقعیت مکانی و فهرستهای مخاطبین استفاده شدهاند. برنامههای مخرب اندروید توسط Cyfirma کشف شدند که این عملیات را با اطمینان متوسط به گروه هکر هندی "DoNot" نسبت داد که با نام APT-C-35 نیز ردیابی میشود که حداقل از سال 2018 سازمانهای برجسته در جنوب شرقی آسیا را هدف قرار داده است. برنامههای مورد استفاده در آخرین کمپین DoNot جمعآوری اطلاعات اولیه را انجام میدهند تا زمینه را برای آلودگیهای بدافزاری خطرناکتر آماده کنند که به نظر میرسد اولین مرحله از حملات گروه تهدید باشد. برنامه های مشکوک یافت شده توسط Cyfirma در Google Play عبارتاند از nSure Chat و iKHfaa VPN که هر دو از «SecurITY Industry» آپلود شدهاند. هر دو برنامه و یک برنامه دیگر از همان ناشر که طبق Cyfirma مخرب به نظر نمیرسند، در Google Play در دسترس هستند. |

|

|

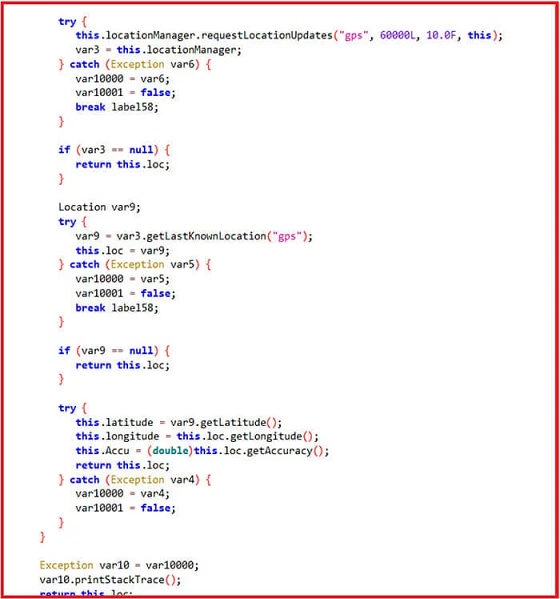

تعداد دانلود برای همه برنامه های SecurITY Industry کم است که نشان میدهد آنها به طور انتخابی علیه اهداف خاص استفاده میشوند. این دو برنامه در حین نصب، مجوزهای خطرناکی مانند دسترسی به لیست مخاطبین کاربر (READ_CONTACTS) و اطلاعات مکان دقیق (ACCESS_FINE_LOCATION) درخواست میکنند تا این اطلاعات را به عامل تهدید منتقل کنند. توجه داشته باشید که برای دسترسی به مکان هدف، GPS باید فعال باشد، در غیر این صورت، برنامه آخرین مکان شناخته شده دستگاه را واکشی میکند. دادههای جمعآوری شده به صورت محلی با استفاده از کتابخانه ROOM اندروید ذخیره میشود و بعداً از طریق یک درخواست HTTP به سرور C2 مهاجم ارسال میشود. |

|

|

C2 مورد استفاده برنامه vpn، "https[:]ikhfaavpn[.]com" است. «در مورد nSure Chat، آدرس سرور مشاهده شده سال گذشته در عملیات Cobalt Strike مشاهده شد». تحلیلگران Cyfirma دریافتند که پایه کد برنامه VPN هکرها مستقیماً از محصول قانونی Liberty VPN گرفته شده است. انتساب این کمپین به گروه تهدید DoNot توسط Cyfirma بر اساس استفاده خاص از رشتههای رمزگذاری شده با استفاده از الگوریتم AES/CBC/PKCS5PADDING و مبهم سازی Proguard است که هر دو تکنیک مرتبط با هکرهای هندی هستند. علاوه بر این، برخی شباهتها در نامگذاری فایلهای خاص تولیدشده توسط برنامههای مخرب وجود دارد که آنها را به کمپینهای DoNot گذشته مرتبط میکند. محققان بر این باورند که مهاجمان تاکتیک ارسال ایمیلهای فیشینگ حاوی پیوستهای مخرب را به نفع حملات پیامرسانی نیزهای (هدفمند) از طریق واتساپ و تلگرام کنار گذاشتهاند. پیامهای مستقیم در این برنامهها، قربانیان را به فروشگاه Google Play هدایت میکند، یک پلتفرم قابل اعتماد که به حمله مشروعیت میبخشد، بنابراین میتوان آنها را به راحتی فریب داد تا برنامههای پیشنهادی را دانلود کنند. |

| منبع: سایت مرکز ماهر |

نظر دهید