حافظه رم زیر چکش آهنگری: گونه جدیدی از حمله Rowhammer

پژوهشگران نوع جدیدی از حمله Rowhammer را ابداع کردهاند که مبتنی بر فازینگ است. حمله Rowhammer، از تداخل الکترومغناطیسی بین سلولهای حافظه برای تغییر بیتها سوء استفاده میکند.

|

پژوهشگران نوع جدیدی از حمله Rowhammer را ابداع کردهاند که مبتنی بر فازینگ است. حمله Rowhammer، از تداخل الکترومغناطیسی بین سلولهای حافظه برای تغییر بیتها سوء استفاده میکند. |

|

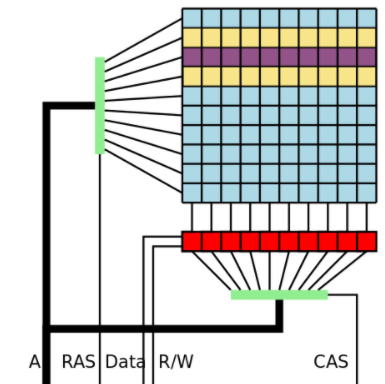

در سال 2014، حملهای به نام Rowhammer ارائه شد که با تکیه بر ویژگیهای فیزیکی حافظه رم، محتویات بیتها را تغییر میدهد. در حافظههای رم DDR، هر بیت به صورت بار الکتریکی در یک خازن ذخیره میشود. این بیتها در سطرها و ستونهایی آرایش یافتهاند. با هر بار دسترسی به یک بیت، کل سطر داخل یک بافر (row buffer) ذخیره میشود و سپس مقدار بیت مورد نظر از بافر خوانده یا در آن نوشته میشود.

|

Rowhammer چیست؟ |

|

به علت فاصله کم بین این خازنها، میدان مغناطیسی یک سطر روی سطرهای مجاور تأثیر میگذارد. با دسترسی متوالی و پرتعداد به یک سطر (aggressor row)، میتوان کاری کرد که محتویات سطرهای اطراف آن (victim row) دچار تغییر شود. طرز کار حمله Rowhammer بر همین ایده استوار است.

|

|

|

|

پس از کشف این حمله، راهکاری به نام TRR (Target Row Refresh) ارائه شد و سازندگان DDR4 آن را در محصولات خود پیادهسازی کردند. در ابتدا تصور میشد این راهکار، آسیبپذیری Rowhammer را منتفی میکند. اما در مارچ 2020 گونه جدیدی از حمله (TRRespass) ارائه شد که میتوانست این مکانیزم دفاعی را دور بزند. این حمله روی 31 درصد مدلهای رم DDR4 که مورد آزمایش قرار گرفتند، موفقیتآمیز بود.

|

حمله جدید |

|

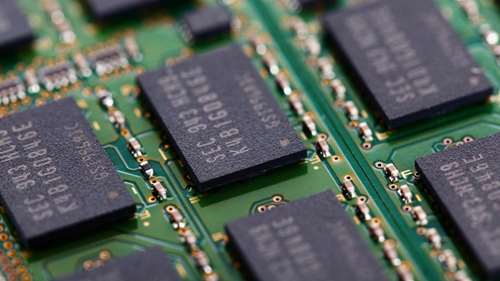

اکنون، همان تیم تحقیقاتی، روش جدیدی برای حمله ابداع کرده است که روی صد در صد رمهای مورد آزمایش موفقیتآمیز بوده است. حملاتی که تاکنون ارائه شده بودند، به سطرهای aggressor با الگوهای یکنواخت دسترسی پیدا میکردند. در حمله جدید از الگوهای غیریکنواخت استفاده میشود. این محققین به منظور پیدا کردن الگوهای مؤثر دسترسی به سطرها، یک ابزار فازینگ توسعه دادند که فضای الگوها را جستجو میکند. این ابزار، Blacksmith (آهنگر) نام دارد. آنها 40 مدل حافظه DDR4 را مورد آزمایش قرار دادند. برخی از این مدلها از سه تولیدکننده اصلی (سامسونگ، میکرون و SK Hynix) بودند و چهار مورد از آنها نیز نام تولیدکننده را ذکر نکرده بودند. پس از اجرای آهنگر به مدت 12 ساعت، این ابزار توانست الگوهای مناسبی برای حمله بیابد. سپس محققان بهترین الگوی کشف شده را روی حافظهها امتحان کردند. حمله روی هر 40 مدل موفقیتآمیز بود. پژوهشگران در مورد نتایج آزمایش چنین میگویند: «در نتیجه، کار ما تائید میکند که ادعای تولیدکنندگان DRAM در مورد حفاظت در برابر Rowhammer اشتباه است و شما را با حس نادرست امنیت فریب میدهد. همه راهکارهای تسکیندهنده که اکنون پیادهسازی شدهاند، برای حفاظت کامل در Rohammer ناکافی هستند. الگوهای جدید ما نشان میدهند که مهاجمان میتوانند آسانتر از آنچه تصور میشد، به سیستمها نفوذ کنند.» |

ممکن است DDR5 امنتر باشد |

|

ماژولهای رم DDR5 اکنون در بازار موجود هستند و در چند سال آینده رایجتر خواهند شد. ممکن است در حافظههای این نسل، مشکل Rowhammer وجود نداشته باشد، زیرا در آنها به جای TRR، از سیستمی به نام “refresh management” استفاده شده است. بنابراین ممکن است فازینگ مقیاسپذیر روی تجهیزات DDR5 بسیار سختتر خواهد بود. باید منتظر ماند و دید.

|

|

منبع: Comsec و Bleeping Computer |