آلوده شدن بیش از یک میلیون سیستم ویندوزی و لینوکسی به بدافزار خطرناک StripedFly

آلوده شدن بیش از یک میلیون سیستم ویندوزی و لینوکسی به بدافزار خطرناک StripedFly

| آلوده شدن بیش از یک میلیون سیستم ویندوزی و لینوکسی به بدافزار خطرناک StripedFly |

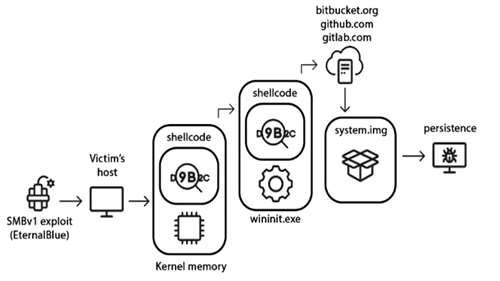

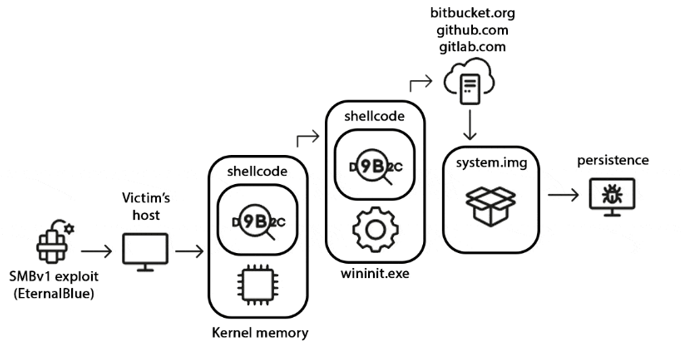

| بدافزار StripedFly که پیش از این تصور میشد یک کریپتوماینر است در واقع یک پلتفرم جاسوسی پیچیده برای سیستمهای ویندوزی و لینوکسی بوده است که میتواند در حملاتی از جمله حملات باجافزاری، جاسوسافزاری و حملات تهدید مانای پیشرفته( APT ) مورد استفاده قرار گیرد. این بدافزار در پنج سال فعالیت خاموش خود تاکنون بیش از یک میلیون سیستم ویندوزی و لینوکسی را آلوده کرده است. کسپرسکی این بدافزار را برای اولین بار در سال 2022 میلادی شناسایی کرد اما شواهدی وجود دارد که نشان میدهد این بدافزار فعالیتش را به عنوان ماینر ارز دیجیتال از سال 2016 میلادی آغاز کرده است. این بدافزار قابلیتهای پیشرفتهای دارد که عبارتند از: • سرقت کلمه عبور • ذخیره اسکرینشات صفحه قربانی • استفاده از روش پنهانسازی ترافیک ارتباطی مبتنی بر TOR • بهروزرسانی خودکار • اکسپلویت سفارشی آسیبپذیری EternalBlue SMBv1 • و قابلیتهای انتشار کرمگونه در شبکه زنجیره آلودگی بدافزار StripedFly در شکل زیر نشان داده میشود. این بدافزار اولین بار با شناسایی شِلکد مخربی که به پردازه WININIT.EXE تزریق شده بود، توسط کسپرسکی اعلام شد. WININIT.EXE فرآیند قانونی سیستم عامل ویندوز است که راهاندازی زیرسیستمهای مختلف را کنترل میکند. پس از بررسی شِلکد تزریقشده، مشخص شد که فایلهای اضافی مانند اسکریپتهای پاورشل از سرویسهای قانونی مانند بیت باکت، گیت هاب و گیت لب دانلود و اجرا میشوند. بررسیهای بیشتر مشخص کرد که سیستمهای آلوده احتمالا برای اولین بار با استفاده از اکسپلویت سفارشی EternalBlue SMBv1 که کامپیوترهای در معرض اینترنت را هدف قرار میداد مورد نفوذ قرار گرفتهاند. آخرین پیلود این بدافزار (system.img) از یک کلاینت شبکه TOR برای محافظت از شنود ارتباطات شبکهاش استفاده کرده است. همچنین قابلیت غیرفعال کردن پروتکل SMBv1و توزیع و آلودهسازی سایر سیستمهای ویندوز و لینوکس درون شبکه هدف با استفاده از پروتکلهای SSH و EternalBlue را دارد. |

|

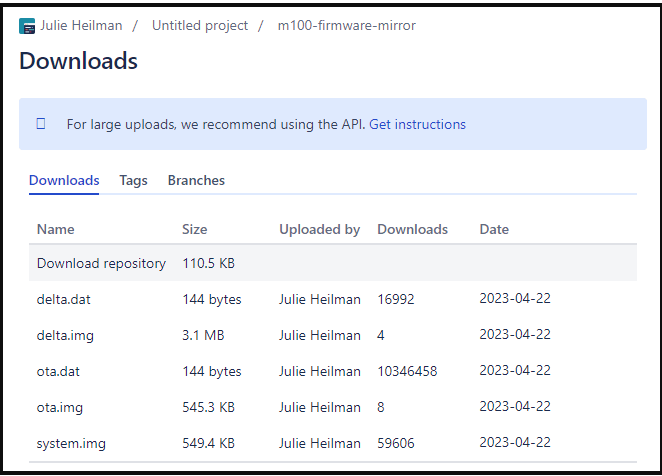

| StripedFly برای ماندگاری در سیستمهای ویندوزی، رفتار خود را بر اساس سطح امتیازاتی که روی آن اجرا میشود و وجود پاورشل در سیستم تنظیم میکند. در صورت وجود پاورشل، اسکریپتهایی را برای ایجاد تسکهای زمانبندی شده یا تغییر کلیدهای رجیستری ویندوز اجرا میکند. این کار باعث میشود که بدافزار پس از راهاندازی مجدد سیستم نیز اجرا شود. در صورت عدم وجود پاورشل، فایلی مخفی در دایرکتوری %APPDATA% ایجاد میکند که حاوی کدی برای راهاندازی مجدد سیستم است. در سیستمعامل لینوکس، برای ماندگاری در سیستم سرویس "sd - pam" را برگزیده است. sd-pam سرویس systemd است که برای مدیریت ورود به سیستم استفاده میشود. بدافزار از این سرویس برای ایجاد سرویسی جدید استفاده میکند که پس از راهاندازی مجدد سیستم اجرا شود. مخازن بیتباکت که پیلود نهایی را به سیستمهای ویندوزی رساندهاند نشان میدهد که بین آوریل ۲۰۲۳ تا سپتامبر ۲۰۲۳، نزدیک به ۶۰ هزار سیستم آلوده شده است. این بدان معناست که StripedFly هماکنون در حال توزیع بوده و شمار سیستمهای آلوده در حال افزایش است. برآورد می شود که StripedFly از فوریه ۲۰۲۲ حداقل ۲۲۰ هزار سیستم ویندوز را آلوده کرده که تعداد بسیار قابلتوجهی است. متاسفانه آمار قبل از آن در دسترس نیست. بدین ترتیب ممکن است StripedFly مدتها قبل از سال ۲۰۲۲ وجود داشته و تعداد سیستمهای آلوده بسیار بیشتر باشد. کسپرسکی تخمین میزند در پنج سال گذشته، بیش از ۱ میلیون سیستم با StripedFly آلوده شدهاند. |

|

|

این بدافزار، به عنوان یک فایل اجرایی باینری یکپارچه با مولفههای قابل اتصال عمل میکند و به نظر میرسد با عملیاتهای حملات APT تطابق دارد. برخی از ماژولهای این بدافزار عبارتند از:

gpiekd65jgshwp2p53igifv43aug2adacdebmuuri34hduvijr5pfjad[.]onion ghtyqipha6mcwxiz[.]onion

ajiumbl2p2mjzx3l[.]onion

ارتباطات شبکهای با:

bitbucket[.]org/JulieHeilman/m100-firmware-mirror/downloads/

bitbucket[.]org/upgrades/um/downloads/

bitbucket[.]org/legit-updates/flash-player/downloads

gitlab[.]com/JulieHeilman/m100-firmware-mirror/raw/master/

gitlab[.]com/saev3aeg/ugee8zee/raw/master/

github[.]com/amf9esiabnb/documents/releases/download/

tcp://pool.minexmr[.]com:4444

tcp://mine.aeon-pool[.]com:5555

tcp://5.255.86[.]125:8080

tcp://45.9.148[.]21:80

tcp://45.9.148[.]36:80

tcp://45.9.148[.]132:8080

وجود فایلهایی با هشهای زیر در سیستم: system.img b28c6d00855be3b60e220c32bfad2535 18f5ccdd9efb9c41aa63efbe0c65d3db 2cdc600185901cf045af027289c4429c 54dd5c70f67df5dc8d750f19ececd797 d32fa257cd6fb1b0c6df80f673865581 c04868dabd6b9ce132a790fdc02acc14 c7e3df6455738fb080d741dcbb620b89 d684de2c5cfb38917c5d99c04c21769a a5d3abe7feb56f49fa33dc49fea11f85 35fadceca0bae2cdcfdaac0f188ba7e0 delta.dat 00c9fd9371791e9160a3adaade0b4aa2 41b326df0d21d0a8fad6ed01fec1389f delta.img 506599fe3aecdfb1acc846ea52adc09f 6ace7d5115a1c63b674b736ae760423b ota.dat 2e2ef6e074bd683b477a2a2e581386f0 04df1280798594965d6fdfeb4c257f6c ota.img abe845285510079229d83bb117ab8ed6 090059c1786075591dec7ddc6f9ee3eb ThunderCrypt 120f62e78b97cd748170b2779d8c0c67 d64361802515cf32bd34f98312dfd40d |

| منبع خبر: سایت مرکز ماهر |

نظر دهید