هکرها شروع به سوء استفاده از Bluekeep کردهاند

اواخر اردیبهشت مایکروسافت خبر از یک آسیبپذیری بحرانی در ویندوز داد و وصلهای نیز برای آن منتشر کرد. اکنون اولین نشانههای خطرساز شدن این باگ، که به Bluekeep شهرت یافته، ظاهر شده است.

|

اواخر اردیبهشت مایکروسافت خبر از یک آسیبپذیری بحرانی در ویندوز داد و وصلهای نیز برای آن منتشر کرد. اکنون اولین نشانههای خطرساز شدن این باگ، که به Bluekeep شهرت یافته، ظاهر شده است. این آسیبپذیری دارای شناسه CVE-2019-0708 و امتیاز 9.8 از 10 است که آن را در رده آسیبپذیریهای بحرانی قرار میدهد. منشأ این نقص در سرویس ریموت دسکتاپ نهفته است. مهاجم راه دور میتواند یک بسته (packet) RDP با طراحی خاص را به ماشین قربانی بفرستد و بدین وسیله کد دلخواه خود را روی آن ماشین اجرا کند. برای بهرهبرداری از این آسیبپذیری نیاز به هیچ احراز هویتی وجود ندارد، زیرا باگ به مرحله پیش از احراز هویت مربوط است. از سویی اگر هکر موفق به بهرهبرداری شود، هیچ محدودیتی در کار با سیستم هدف نخواهد داشت. |

|

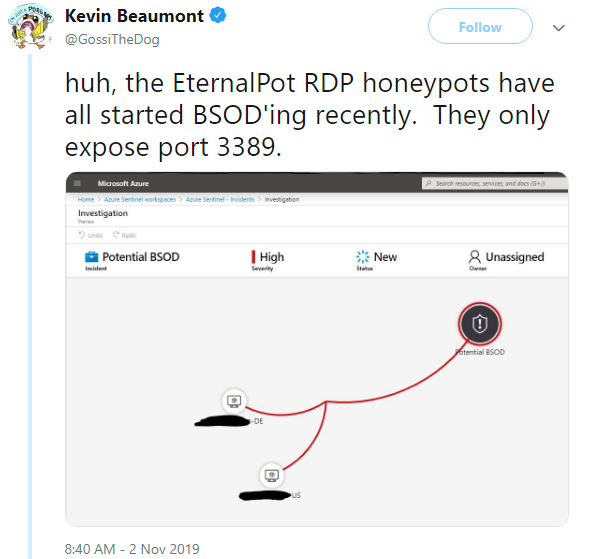

این نقص، “wormable” محسوب میشود، یعنی میتوان با استفاده از آن بدافزارهایی از نوع کرم ایجاد کرد که به طور زنجیرهای در شبکه از یک کامپیوتر به کامپیوتر دیگر منتقل شوند. آسیبپذیری دیگر ویندوز که چنین ویژگیای داشت، Eternal Blue نام گرفته بود که باجافزار WannaCry با استفاده از آن، رایانههای بسیاری را آلوده کرده و اطلاعات آنها را گروگان گرفته بود. در ماه سپتامبر (شهریور) کد بهرهبرداری این باگ منتشر شده بود. چند روز پیش متخصص سایبری، کوین بیومونت، در توئیتی اعلام کرد که برخی سامانههای تله عسل (honeypot) که تنها پورت 3389 روی آنها باز بوده است، کِرَش کردهاند. شواهد نشان میدهند که هکرها در حال سوء استفاده از آن برای نصب بدافزار ارزکاوی هستند. این نوع بدافزار تنها از توان پردازشی سیستم استفاده میکند و خطری برای دادهها ندارد. همچنین به جای رفتار کرم گونه، با اسکن هاستها قربانیان خود را پیدا میکند. بنابراین، حملات انجام شده هنوز با حملات خطرناک پیشبینی شده فاصله دارند. اما به هر حال زنگ خطر به صدا در آمده است. برای در امان ماندن از این آسیب، آخرین بهروزرسانیهای ویندوز را اِعمال کنید و پورت TCP 3389 را در صورت عدم نیاز ببندید. |