تروجان Emotet به روشهای جدید خود را مخفی میکند

تروجان Emotet از سال 2014 مشاهده شده و دائما در حال بهروزرسانی تکنیکهای مخفیسازی خود بوده است. این تروجان که جزء تروجانهای بانکی 2018 بوده است، اکنون از تکنیک جدیدی برای مخفیسازی استفاده میکند.

|

تروجان Emotet از سال 2014 مشاهده شده و دائما در حال بهروزرسانی تکنیکهای مخفیسازی خود بوده است. این تروجان که جزء تروجانهای بانکی 2018 بوده است، اکنون از تکنیک جدیدی برای مخفیسازی استفاده میکند. Emotet در ابتدا به عنوان تروجان بانکی (سرقتکننده اطلاعات بانکی کاربران) عمل میکرد، اما به مرور پیشرفتهتر شد و اکنون میتواند به عنوان ابزاری برای ارسال سایر بدافزارها به کار رود. |

|

اکنون شرکت امنیتی Menlo Security گونه جدیدی از Emotet را کشف کرده است که به دو طریق منتشر میشود: |

|

· از طریق URLی که تحت کنترل مهاجم است · به عنوان پیوست ایمیل |

|

بیشتر نمونههای این بدافزار درون یک فایل جاسازی میشوند که دارای پسوند .doc است، اما در اصل از نوع XML است. فایل XML دارای یک ماکرو مخرب است. دلیل استفاده از این تکنیک، فرار از ضدویروسها است، زیرا ضدویروسها نوع فایل را از روی محتوای آن تشخیص میدهند، نه پسوند. اما هنگامی که کاربر قصد باز کردن فایل را داشته باشد، فایل توسط نرمافزار Word باز میشود. |

|

پس از باز شدن، پیامی همراه با لوگوی Office به کاربر نمایش داده میشود و از وی میخواهد تا ماکروها را فعال کند. |

|

در برخی از فایلها، پروژه VBA قفل شده تا محتوای ماکرو قابل نمایش نباشد، احتمالا به این دلیل که تحلیل بدافزار را سختتر کند. |

|

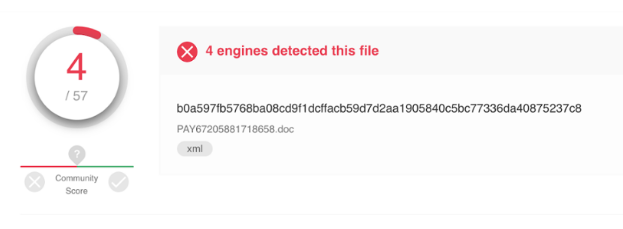

فایل، حاوی یک سرآیند استاندارد XML و به دنبال آن چند تگ فرمت XML است که در فایلهای Word استفاده میشوند. پس از آن، دادهای با کدگذاری base64 قرار دارد که در اصل شامل ماکرو VBA مبهمسازی شده و فشرده شده است. زمانی که Menlo عملکرد ضدویروسها را روی این بدافزار بررسی کرد، تنها چهار ضدویروس از 57 ضدویروس از طریق تحلیل click time قادر به تشخیص آن بودند. |

|

|

این ماکرو در نهایت یک کد Powershell را اجرا میکند که به سرور کنترل و فرمان باتنت متصل شده و پیلود اصلی Emotet را دانلود میکند. فایل دانلود شده در پوشه Temp ذخیره شده و سپس اجرا میشود.

|

|

منبع:

|

|

https://www.menlosecurity.com/blog/emotet-a-small-change-in-tactics-leads-to-a-spike-in-attacks |