هکرها شروع به سوء استفاده از Action1 RMM در حملات باج افزار می کنند

هکرها شروع به سوء استفاده از Action1 RMM در حملات باج افزار می کنند

|

هکرها شروع به سوء استفاده از Action1 RMM در حملات باج افزار می کنند |

|

|

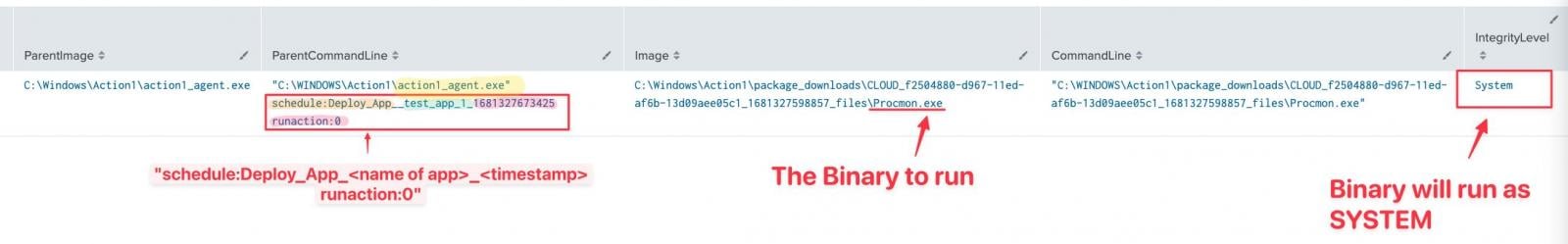

محققان امنیتی هشدار می دهند که مجرمان سایبری به طور فزاینده ای از نرم افزار دسترسی از راه دور Action1 برای تداوم در شبکه های در معرض خطر و برای اجرای دستورات، اسکریپت ها و باینری ها استفاده می کنند. Action1 یک محصول نظارت و مدیریت از راه دور (RMM) است که معمولاً توسط ارائه دهندگان خدمات مدیریت شده (MSP) و سازمانی برای مدیریت از راه دور نقاط پایانی در یک شبکه استفاده می شود. این نرم افزار به ادمین ها اجازه می دهد تا مدیریت پچ ها و استقرار به روز رسانی های امنیتی را خودکار کنند، نرم افزار را از راه دور نصب کنند، میزبان های کاتالوگ، عیب یابی مشکلات در نقاط پایانی و دریافت گزارش های بلادرنگ را داشته باشند. در حالی که این نوع ابزارها برای ادمین ها بسیار مفید هستند، اما برای تهدیدکنندگانی که می توانند از آنها برای استقرار بدافزار یا به دست آوردن تداوم در شبکه ها استفاده کنند نیز ارزشمند هستند. اجرای باینری ها به عنوان سیستم Kostas، یکی از اعضای گروه تحلیلگر داوطلب The DFIR Report، متوجه شد که پلتفرم Action1 RMM توسط چندین عامل تهدید برای فعالیت های شناسایی و اجرای کد با امتیازات سیستم در میزبان های شبکه مورد سوء استفاده قرار می گیرد. محقق می گوید که پس از نصب عامل Action1، دشمنان سیاستی را برای خودکارسازی اجرای باینری ها (مانند Process Monitor، PowerShell، Command Prompt) مورد نیاز در حمله ایجاد می کنند. |

|

|

تهدید عاملی که باینری ها را از طریق عامل Action1 به کار می گیرد |

|

Tsale تاکید می کند که جدا از قابلیت های دسترسی از راه دور، Action1 بدون هیچ هزینه ای تا 100 نقطه پایانی در دسترس است که تنها محدودیت در نسخه رایگان محصول است. Action1 در حملات باج افزاری مورد سوء استفاده قرار گرفت BleepingComputer سعی کرد در مورد حوادثی که در آن از پلتفرم Action1 RMM سوء استفاده میشود اطلاعات بیشتری کسب کند و منابع به آنها گفتهاند که در حملات باجافزاری از سوی چندین عامل تهدید مشاهده شده است. این محصول در مراحل اولیه حداقل سه حمله باجافزار اخیر با استفاده از گونههای بدافزار متمایز مورد استفاده قرار گرفته است. با این حال، ما نتوانستیم باجافزار خاصی را که در طول این حوادث مستقر شده است پیدا کنیم. با این حال، به ما گفته شد که تاکتیکها، تکنیکها و رویهها (TTPs) بازتاب حملهای است که تیم BlackBerry Incident Response تابستان گذشته آن را بررسی کرد. محققان تهدید این حمله را به گروهی به نام مونتی نسبت دادند که در آن زمان ناشناخته بود. هکرها پس از سوء استفاده از آسیبپذیری Log4Shell به محیط نفوذ کردند. تجزیه و تحلیل BlackBerry نشان داد که بیشتر شاخصهای سازش (IoC) در حمله Monti در حوادث باجافزار منتسب به سندیکای Conti دیده میشود. یکی از IoC که برجسته بود استفاده از عامل Action1 RMM بود. در حالی که حملات Conti به نرمافزار دسترسی از راه دور متکی بودند، انتخابهای معمولی برنامه AnyDesk و دسترسی آزمایشی به Atera RMM بودند - برای نصب عوامل در شبکه آسیبدیده و در نتیجه دسترسی از راه دور به همه میزبانها. همچنین مواردی وجود دارد که کارگزاران دسترسی اولیه به سازمانها را از طریق نرمافزار ManageEngine Desktop Central از Zoho فروختند، محصولی که به مدیران اجازه میدهد سیستمهای Windows، Linux و Mac را در شبکه مدیریت کنند. از منظر باجافزار، نرمافزار RMM قانونی به اندازه کافی همهکاره است تا نیازهای آنها را برآورده کند، دسترسی گستردهای را در شبکه فراهم میکند و پایداری مداوم را تضمین میکند، زیرا عوامل امنیتی در محیط معمولاً پلتفرمها را بهعنوان یک تهدید علامتگذاری نمیکنند. فیلترینگ مبتنی بر هوش مصنوعی در حالی که Action1 RMM به طور قانونی در سراسر جهان توسط هزاران مدیر استفاده می شود، فروشنده آگاه است که محصول توسط عوامل تهدید در مرحله پس از سازش حمله برای حرکت جانبی مورد سوء استفاده قرار می گیرد. مایک والترز، معاون تحقیقات آسیبپذیری و تهدید و یکی از بنیانگذاران Action1 Corporation، به BleepingComputer گفت که این شرکت سال گذشته سیستمی مبتنی بر هوش مصنوعی برای تشخیص رفتار غیرعادی کاربر و جلوگیری از استفاده هکرها از پلتفرم برای اهداف مخرب معرفی کرد. مایک والترز: «سال گذشته ما یک سیستم فیلتر کننده عامل تهدید راهاندازی کردیم که فعالیت کاربر را برای الگوهای رفتاری مشکوک اسکن میکند، بهطور خودکار حسابهای مخرب احتمالی را تعلیق میکند و به تیم امنیتی اختصاصی Action1 هشدار میدهد تا این مشکل را بررسی کنند.» این محقق گفت که Action1 در حال کار بر روی شامل اقدامات جدید برای جلوگیری از سوء استفاده از این پلتفرم است و افزود که این شرکت "کاملا آماده همکاری با قربانیان و مقامات قانونی" در مواردی است که Action1 برای حملات سایبری مورد استفاده قرار گرفته است. |

نظر دهید