آسیبپذیریهای جدید DNS میلیونها تجهیز را تحت تأثیر قرار میدهند

پژوهشگران شرکتهای Forescout و JSOF با همکاری یکدیگر چند آسیبپذیری را در سیستم نام دامنه (DNS) کشف کرده و مجموعه آنها را DNS:WRECK نام گذاشتند.

|

پژوهشگران شرکتهای Forescout و JSOF با همکاری یکدیگر چند آسیبپذیری را در سیستم نام دامنه (DNS) کشف کرده و مجموعه آنها را DNS:WRECK نام گذاشتند. |

|

این آسیبپذیریها چهار پشته TCP/IP محبوب یعنی IPnet، Nucleus Net، NetX و FreeBSD را تحت تأثیر قرار میدهند. این پشتههای TCP/IP در نرمافزارهای IT معروف و ثابتافزارهای IoT/OT به کار رفتهاند. بنابراین، آسیبپذیریها این قابلیت را دارند که میلیونها تجهیز IoT را تحت تأثیر قرار دهند. FreeBSD در سرورهای میلیونها شبکه از جمله وبسایتهای پرمخاطب مثل Netflix و Yahoo به کار رفته است. همچنین ثابتافزار Nucleus Net ساخته شرکت Siemens از چند دهه پیش در تجهیزات حیاتی OT و IoT استفاده میشده است. به گفته دنیل دوس سانتوس مدیر تحقیقات Forescout، «NAME:WRECK مجموعه مهم و گستردهای از آسیبپذیریهایی است که پتانسیل ایجاد خرابی گسترده را دارند. حفاظت کامل در برابر NAME:WRECK نیازمند وصله کردن تجهیزات استفادهکننده از نسخههای آسیبپذیر پشته IP است. بنابراین ما همه سازمانها را تشویق میکنیم تا اطمینان حاصل کنند که در همه تجهیزاتی که از این پشتههای IP استفاده میکنند، بهروزترین وصله مورد استفاده قرار گیرد.» |

|

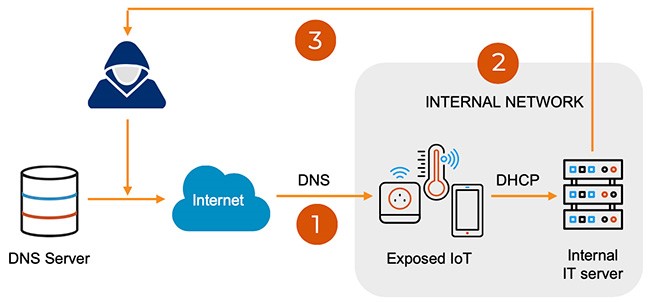

سناریو حمله |

|

|

یکی از سناریوهای ممکن حمله به شرح زیر است: در آسیبپذیریهای مبتنی بر DNS، مهاجم نیاز دارد تا یک درخواست سالم DNS را با یک پکت مخرب پاسخ دهد. مهاجم برای این کار میتواند جایی در مسیر بین درخواست و پاسخ، حمله مرد میانی انجام دهد یا از سرورهای DNS مورد پرسش، سوء استفاده کند. برای مثال، ممکن است سرورها یا فوروارد کنندههای DNS بین کلاینت و سرور اصلی (authoritative) DNS وجود داشته باشند که دچار آسیبپذیریهایی مانند DNSpooq باشند و مهاجم بتواند با نفوذ به آنها، پاسخ مخرب را به کلاینت بفرستد و آن را تسخیر کند (مرحله 1 در شکل فوق). یکی از آسیبپذیریهای کشف شده روی FreeBSD، به مهاجم اجازه میدهد به درخواستهای DHCP ارسال شده توسط FreeBSD پاسخ مخرب دهد و به آن نفوذ کند. پس از گرفتن دسترسی اولیه، مهاجم میتواند با استفاده از تجهیزی که مورد نفوذ قرار داده، درون شبکه هدف حرکت کند. وی برای این کار، روی تجهیز مورد نفوذ، سرور DHCP راهاندازی میکند و به سرورهای FreeBSD داخل شبکه که درخواست DHCP میفرستند، پاسخ مخرب ارسال میکند و آنها را تسخیر مینماید (مرحله 2). در نهایت، مهاجم با استفاده از سرورهای داخلی تسخیر شده، میتواند درون شبکه ماندگار شود به از طریق تجهیزات IoT متصل به اینترنت، دادهها را به بیرون بفرستد (مرحله 3).

|

|

مهاجمان چه کارهایی میتوانند انجام دهند؟ |

|

برخی از سناریوهای فرضی اما کاملاً معقولی از اعمالی که مهاجمان میتوانند انجام دهند عبارت اند از: |

|

|

همچنین ممکن است تبهکاران با دسترسی به فضاهای اقامتی و تجاری مثل هتلها، ایمنی ساکنان را به خطر بیندازند. به عنوان مثال:

|

|

|

دوس سانتوس میگوید: «اگر اقدام فوری برای حفاظت کافی از شبکهها و تجهیزات متصل به آنها صورت نگیرد، دیر یا زود این آسیبپذیریها مورد بهرهبرداری قرار میگیرند و میتوانند منجر به هک گسترده دادههای دولتی، ایجاد خرابی در تولید یا [ایجاد مشکل در] ایمنی و امنیت مسافران هتلها شود.»

|

|

منبع: Forescout، Help Net Security

|