هشدار – آسیبپذیریهای بحرانی در محصولات CML و VIRL-PE سیسکو

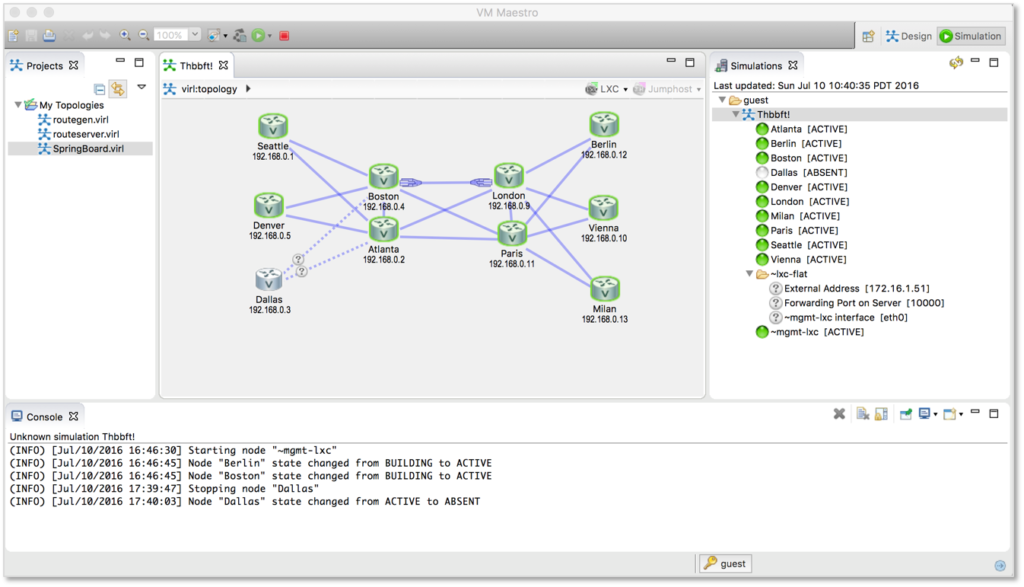

اخیراً دو آسیبپذیری در محصول SaltStack کشف شده بودند که امکان اجرای کد از راه دور را روی سرور فراهم میکردند. این دو آسیبپذیری محصولات CML و VIRL-PE سیسکو را که از SaltStack استفاده میکنند، تحت تأثیر قرار میدهند.

هشدار – آسیبپذیریهای بحرانی در محصولات CML و VIRL-PE سیسکواخیراً دو آسیبپذیری در محصول SaltStack کشف شده بودند که امکان اجرای کد از راه دور را روی سرور فراهم میکردند. این دو آسیبپذیری محصولات CML و VIRL-PE سیسکو را که از SaltStack استفاده میکنند، تحت تأثیر قرار میدهند. |

|

|

این دو آسیبپذیری عبارتاند از CVE-2020-11651 و CVE-2020-11652. سیسکو درجه اهمیت «بحرانی» با امتیاز 10 را به این آسیبپذیریها اختصاص داده است. نرمافزار CML نسخه Enterprise و VIRL نسخه Personal (VIRL-PE) شامل نسخهای از SaltStack هستند که سرویس salt-master را اجرا میکند و تحت تأثیر این آسیبپذیریها قرار دارد. سیسکو برای این محصولات بهروزرسانیهایی منتشر کرده است که این آسیبپذیریها را رفع میکنند. محصول VIRL-PE به سرورهای Salt تحت مدیریت شرکت سیسکو وصل میشود که سرویس salt-master را اجرا میکنند. طبق اعلام سیسکو، سرورهایی که به VIRL-PE نسخه 1.2 و 1.3 سرویس میدهند مورد نفوذ واقع شدهاند، اما سیسکو در تاریخ 7 مه مشکل آنها را برطرف کرده است. سرورهای مورد نفوذ عبارتاند از:

برای اینکه ببینید سرور شما به کدام یک از سرورهای Salt متصل میشود میتوانید به بخش VIRL Server > Salt Configuration and Status مراجعه کنید. محصول CML به سرورهای تحت مدیریت سیسکو متصل نمیشود. جزئیات آسیبپذیری در نرمافزارهای CML و VIRL-PE، اگر salt-master فعال باشد و این سرویس از طریق پورتهای TCP 4505 و 4506 قابل دسترسی باشد، امکان بهرهبرداری از آسیبپذیری وجود دارد. سیسکو توصیه میکند که در صورت فعال بودن سرویس salt-master، بررسی کنید که آیا سیستم مورد نفوذ واقع شده است یا خیر. در ضمن، آخرین نسخه نرمافزار CML یا VIRL-PE را نصب کنید. برای تشخیص فعال بودن salt-master، به تجهیز لاگین کرده و دستور زیر را اجرا کنید: sudo systemctl status salt-master در مثال زیر salt-master فعال است: virl@virl:~$ sudo systemctl status salt-master May 28 17:55:08 virl systemd[1]: Starting The Salt Master Server… در مثال زیر salt-master غیر فعال است: virl@virl:~$ sudo systemctl status salt-master اگر وضعیت salt-master به صورت “Active: active (running)” نشان داده شود، این سرویس فعال است. نسخه 2.0 و نسخههای بالاتر این نرمافزارها سرویس salt-master را اجرا نمیکنند و در نتیجه آسیبپذیر نیستند. راهکارهای جانبی اگر CML/VIRL-PE در حالت standalone نصب شده باشد، میتوانید مانند مثال زیر سرویس salt-master را غیرفعال کنید. virl@virl:~$ sudo systemctl status salt-master — Output Omitted — virl@virl:~$ sudo systemctl stop salt-master

در صورتی که CML/VIRL-PE در حالت کلاستر نصب شده است، سرویس salt-master را روی همه گرههای محاسباتی (compute node) غیر فعال کنید. در گره کنترلر، طبق مثال زیر اطمینان حاصل کنید که salt-master تنها به رابط شبکه خصوصی (private) به منظور ارتباط بین کلاستری گوش میدهد. مثال: virl@virl:~$ netstat -tulpn | grep 450

اگر salt-master در حال گوش دادن به همه رابطهای شبکه باشد (مانند مثال زیر)، مشتریان باید نرمافزار خود را به نسخه وصله شده بهروزرسانی کنند: virl@virl:~$ netstat -tulpn | grep 450 منبع: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-salt-2vx545AG |